시스템 관리자인 경우 직원의 이메일 및 PC 사용을 주시하는 것은 매우 일반적인 작업이므로 생산성을 모니터링하고 네트워크에 위험한 파일이 유입되지 않도록 할 수 있습니다. 안전을 위해 자녀의 PC 사용을 주시하고자 하는 부모와 교사 에게도 동일하게 적용됩니다 .(applies to parents)

불행히도 모니터링 소프트웨어가 환영받지 못하거나 높이 평가되지 않는 경우가 있습니다. 해커, 스누퍼 또는 과도한 IT 관리자는 모두 경계를 너무 멀리 확장할 수 있습니다. 개인 정보가 걱정(worried about your privacy) 된다면 다음 단계에 따라 컴퓨터 및 이메일 모니터링 또는 스파이 소프트웨어를 감지하는 방법을 배울 수 있습니다.

집, 학교 또는 직장에서 모니터링(Monitoring at Home, School, or Work)

특정 유형의 컴퓨터 및 이메일 모니터링을 감지하는 방법을 살펴보기 전에 권한을 확인해야 할 수 있습니다. 직원으로서 웹, 이메일 또는 일반적인 PC 사용에 대한 필터링되지 않은 액세스 권한이 훨씬 낮을 수 있지만, 그렇다고 해서 넘을 수 없는 경계(boundaries that can’t be crossed) 가 없는 것은 아닙니다 .

귀하는 장비를 소유하지 않을 수 있으며 계약에 따라 고용주 또는 학교에서 귀하의 PC 사용에 대한 데이터를 기록할 수 있는 권한을 보유할 수 있습니다. 이를 모니터링하는 방법이 있지만 중지하거나 해결하지 못할 수 있습니다. PC 및 웹 사용에 대한 엄격한 통제가 가능한 교육 환경에서도 마찬가지입니다.

그러나 홈 네트워크에 있는 개인용 PC의 경우에는 완전히 다른 시나리오입니다. 귀하의 PC, 귀하의 규칙 – 귀하의 장비가 아닌 경우. 예를 들어, 부모는 자녀를 안전하게 보호하기 위해 모니터링 소프트웨어를 설치할 수 있지만, 학대하는 파트너나 악의적인 해커도 수천 마일 떨어져 있습니다.

집, 학교, 사무실 등 어디에서나 일반적인 컴퓨터나 이메일 모니터링을 확인할 수 있는 방법은 여러 가지가 있습니다.

이메일 모니터링 소프트웨어 확인(Checking for Email Monitoring Software)

이메일 모니터링을 확인하려면 먼저 개인, 회사 또는 교육 이메일 계정을 사용 중인지 고려하십시오. 기업 또는 교육용 계정의 경우 시스템 관리자는 언제든지 귀하의 이메일에 액세스할 수 있는 권한이 있으며 모든 이메일은 자신도 제어할 수 있는 보안 서버를 통해 라우팅됩니다.

이 경우 항상(always) 이메일이 어떤 식으로든 모니터링된다고 가정해야 합니다. 각 이메일이 확인되고 기록되는 적극적으로 모니터링될 수 있으며, 이메일(수신자 또는 발신자 포함)을 보내고 받는 시점에 대한 정보가 별도로 기록되어 모니터링이 덜 구체적일 수 있습니다.

모니터링이 덜 활성화되더라도 회사 또는 교육용 이메일 계정의 관리자는 언제든지 비밀번호를 재설정하여 이메일에 액세스할 수 있습니다.

이메일 헤더 확인(Checking Email Headers)

일반적으로 수신한 이메일의 헤더를(headers for emails) 보면 이메일이 회사 이메일 서버를 통해 라우팅되고 있는지 확인할 수 있습니다 . 예를 들어 Gmail 에서는 이메일을 열고 오른쪽 상단의 점 3개 메뉴 아이콘(three-dots menu icon ) 을 선택하여 헤더를 조회할 수 있습니다 . 옵션에서 원본 표시(Show Original ) 옵션을 선택합니다 .

헤더를 보면 Received 헤더에 전자 메일의 출처와 사용 중인 전자 메일 서버가 표시됩니다. 이메일이 회사 서버를 통해 라우팅되거나 필터에 의해 스캔되는 경우 이메일이 기록되고 모니터링되고 있다고 가정할 수 있습니다.

프록시 서버 사용(Using Proxy Servers)

Microsoft Outlook 과 같은 데스크톱 이메일 클라이언트를 사용하는 경우 프록시 서버를 통해 이메일이 모니터링되고 있을 수 있습니다. 프록시 서버를 사용하여 특정 데이터를 기록하고 다른 서버로 전달할 수 있습니다.

Windows 설정(Windows Settings) 메뉴(이 항목에 액세스할 수 있는 경우) 에서 Windows 10 의 프록시 설정을 확인할 수 있습니다 .

- 시작하려면 시작(Start) 메뉴를 마우스 오른쪽 버튼으로 클릭하고 설정(Settings) 옵션을 선택합니다.

- Windows 설정에서 네트워크 및 인터넷(Network & Internet) > 프록시( Proxy) 를 선택합니다 . 프록시 서버를 사용하는 경우 프록시 서버 사용(Use a proxy server) 섹션 에 나열됩니다 .

Outlook 사서함 설정이 특정 프록시를 통해 전자 메일 서버를 통해 라우팅되도록 설계 되었을 수도 있습니다 . 이것은 회사 장치의 경우 자동으로 구성될 가능성이 높은 Outlook 에 계정 사서함이 추가될 때 설정 됩니다.

불행히도 이것을 테스트하는 유일한 방법(관리자 액세스 없이)은 개인 계정과 모니터링되는 것으로 의심되는 계정 간에 이메일을 주고받는 것입니다. 이메일 헤더를 모니터링하면 Received(Received ) 또는 X-Forwarded-For 헤더 를 사용하여 프록시 서버가 사용되는지 확인할 수 있습니다 .

모니터링 소프트웨어 확인(Checking for Monitoring Software)

보다 일반적인 디지털 모니터링 방법은 PC에 설치된 소프트웨어를 통해 웹 활동, 사용하는 소프트웨어, 마이크, 웹캠 및 키보드 사용을 추적하는 것입니다. PC에서 수행하는 거의 모든 작업을 올바른 소프트웨어로 기록할 수 있습니다.

그러나 모니터링되고 있다는 징후를 찾는 것이 조금 더 어려울 수 있습니다. Windows 작업 표시줄에 찾을 수 있는 편리한 아이콘이 항상 있는 것은 아니므 로 조금 더 자세히 살펴봐야 합니다.

Windows 작업 관리자 확인(Checking Windows Task Manager)

Windows PC에 활동을 기록하는 소프트웨어가 있다고 의심되는 경우 먼저 작업 관리자(Task Manager) 를 사용하여 실행 중인 프로세스 목록을 확인하는 것이 좋습니다. 여기에서 PC에서 실행 중인 모든 소프트웨어 목록을 찾을 수 있습니다.

- 작업 관리자를 열려면 시작(Start) 메뉴를 마우스 오른쪽 버튼으로 클릭하고 작업 관리자(Task Manager) 옵션을 선택합니다.

- 작업 관리자(Task Manager) 창 에 실행 중인 앱 및 서비스 목록이 표시됩니다. 또는 실행 중인 모든 실행 파일(executable files) 의 더 명확한 목록을 보려면 세부 정보(Details) 탭으로 전환하십시오 .

설명이 아닌 이름으로 프로세스를 실행하면 (항상 그런 것은 아니지만) 의심이 들 것입니다. 시간이 많이 소요될 수 있지만 검색 엔진을 사용하여 실행 중인 각 프로세스를 차례로 조사해야 합니다.

예를 들어, ntoskrnl.exe 는 완벽하게 합법적이고 필수적인 Windows 프로세스입니다. 그러나 목록에서 student.exe (학교용 (student.exe)LanSchool 모니터링 서비스용 모니터링 앱 )를 발견했다면 모니터링을 받고 있다고 가정할 수 있습니다.

VNC , LogMeIn 또는 TeamViewer 와 같은 일반적인 원격 데스크톱 연결 소프트웨어도 찾아야 합니다 . 이러한 화면 공유 앱(screen sharing apps) 을 사용하면 원격 사용자가 PC를 제어하여 앱을 열고, 작업을 수행하고, 화면 사용량을 기록하는 등의 기능을 수행할 수 있습니다.

또한 Windows에는 자체 원격 데스크톱 서비스(own remote desktop service) 가 있어 다른 Windows PC에서 사용자의 PC를 보고 제어할 수 있습니다. 좋은 소식은 RDP 연결은 일반적으로 한 사람이 동시에 화면을 볼 수 있도록 허용한다는 것입니다. 로그인되어 있는 동안에는 다른 사용자가 귀하의 PC를 보거나 제어할 수 없어야 합니다.

활성 네트워크 연결 보기(Looking at Active Network Connections)

프로세스 관리자는 활성 모니터링 소프트웨어를 확인하는 좋은 방법이지만 소프트웨어가 현재 활성 상태인 경우에만 작동합니다. 특정 설정(예: 학교 환경)에서는 작업 관리자(Task Manager) 를 열어 처음부터 볼 권한이 없을 수 있습니다 .

대부분의 로깅 소프트웨어는 일반적으로 데이터를 로컬로 기록하고 다른 서버나 관리자에게 보내는 방식으로 작동합니다. 이것은 로컬(자체 네트워크) 또는 인터넷 기반 서버일 수 있습니다. 이렇게 하려면 PC에서 활성 네트워크 연결을 확인해야 합니다.

이를 수행하는 한 가지 방법은 기본 제공 리소스 모니터(Resource Monitor) 를 사용하는 것 입니다. 잘 알려지지 않은 이 Windows 앱을 사용하면 PC에서 들어오고 나가는 모든 활성 통신을 볼 수 있습니다. 회사 및 교육용 PC에서 계속 사용할 수 있는 앱이기도 합니다.

- 리소스 모니터(Resource Monitor) 를 열려면 시작(Start) 메뉴를 마우스 오른쪽 버튼으로 클릭하고 실행(Run) 을 선택 합니다.

- 실행(Run) 상자에 resmon 을 입력 하고 확인 을 선택 합니다(OK) .

- 리소스 모니터(Resource Monitor ) 창 에서 네트워크(Network) 탭을 선택합니다 . 여기에서 활성 연결 목록을 볼 수 있습니다. 네트워크 활동(Processes with Network Activity ) 이 있는 프로세스 상자에서 로컬 또는 인터넷 기반 서비스로 데이터를 보내고 받는 프로세스를 볼 수 있습니다. 네트워크 활동(Network Activity ) 상자 에 이러한 프로세스가 다시 나열되지만 활성 연결(IP 주소 포함)이 나열되는 것을 볼 수 있습니다. 연결에 사용되는 포트를 알고 싶거나 연결을 위해 적극적으로 수신 대기 중인 PC의 포트를 열려면 (open ports on your PC)TCP 연결(TCP Connections ) 및 수신 포트(Listening Ports) 상자를 확인하십시오.

예약된 IP 범위(예: 10.0.0.1 ~ 10.255.255.255 또는 192.168.0.1 ~ 192.168.255.255)의 다른 장치에 대한 모든 연결은 데이터가 네트워크를 통해 공유되고 있지만 다른 범위에 대한 연결은 인터넷 기반 관리 서버를 가리킴을 의미합니다. .

가능한 앱을 식별하기 위해 여기에 나열된 프로세스 중 일부를 조사해야 할 수도 있습니다. 예를 들어, 많은 활성 연결, 많은 데이터 송수신 또는 흔하지 않은 포트(일반적으로 5자리 숫자)를 사용하여 인식하지 못하는 프로세스를 발견한 경우 검색 엔진을 사용하여 조사하십시오. 더 나아가.

스포팅 키보드, 웹캠 및 마이크 로깅(Spotting Keyboard, Webcam, and Microphone Logging)

PC 모니터링 소프트웨어는 단순히 웹 사용을 기록하는 것이 아니라 훨씬 더 개인적일 수 있습니다. 가능한 경우 이와 같은 앱은 웹캠을 모니터링하고 사용을 모니터링하거나 활성 키 누름을 모두 기록할 수 있습니다. PC에서 입력하고, 말하고, 하는 모든 것이 나중에 기록되고 검사될 수 있습니다.

이런 일이 발생하면 징후를 확인하려고 노력해야 합니다. 대부분의 내장 및 외부 웹캠(external webcams) 은 웹캠이 활성 상태임을 나타내기 위해 표시 등(일반적으로 녹색 또는 흰색 LED )을 표시합니다. (LED)마이크(Microphone) 사용은 감지하기가 더 까다롭지만 소리(Sound) 설정 메뉴에서 마이크가 감지하는 소리를 확인할 수 있습니다.

- 이렇게 하려면 작업 표시줄의 빠른 액세스 영역에서 사운드 아이콘을 마우스 오른쪽 버튼으로 클릭합니다. 옵션에서 소리 설정 열기(Open Sound settings) 를 선택 합니다.

- 소리(Sound) 메뉴에서 마이크 테스트(Test your microphone ) 슬라이더는 마이크가 픽업한 소리와 함께 위아래로 움직입니다.

권한이 있는 경우 Windows 설정 메뉴에서 마이크 또는 카메라에 대한 액세스를 차단할 수 있습니다.(block access to your mic or camera)

- 이 메뉴에 액세스하려면 시작(Start) 메뉴를 마우스 오른쪽 버튼으로 클릭하고 설정을 선택 합니다.(Settings.)

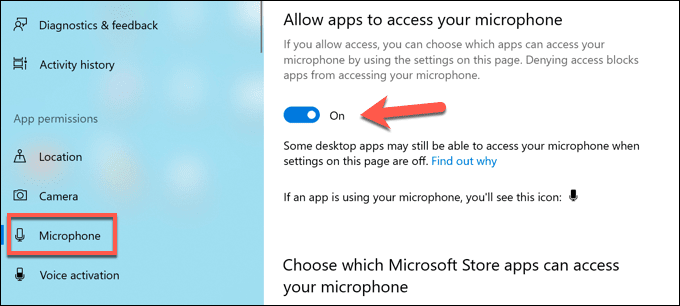

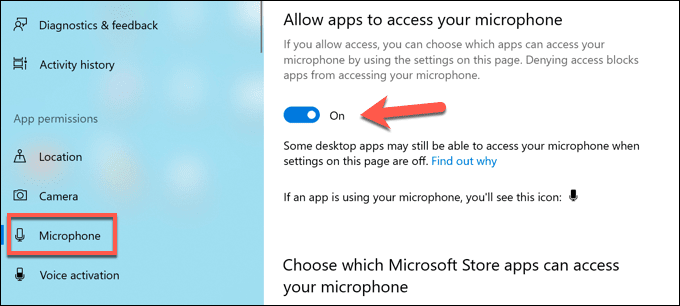

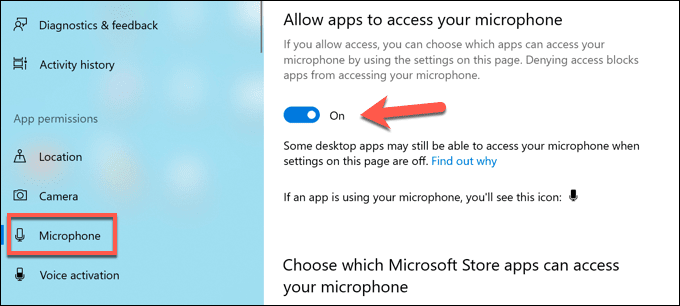

- 설정(Settings ) 메뉴에서 개인 정보(Privacy ) 옵션을 선택합니다. 마이크(Microphone ) 섹션에서 앱이 마이크에 액세스하도록 허용 및 데스크톱 앱이 마이크에 액세스하도록 허용 슬라이더를 비활성화하여 모든 마이크(Allow apps to access your microphone ) 액세스 를(Allow desktop apps to access your microphone ) 중지합니다. 또는 각 앱 항목 옆에 있는 슬라이더를 선택하여 개별 앱을 차단할 수 있습니다.

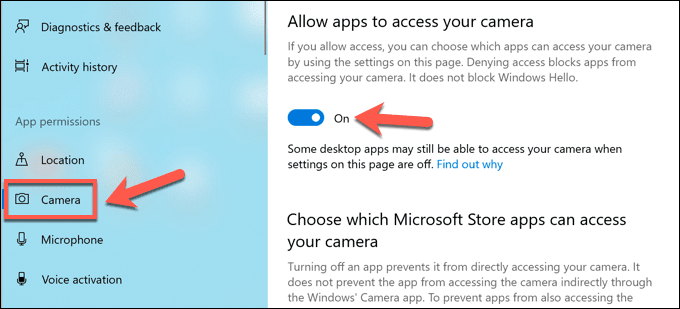

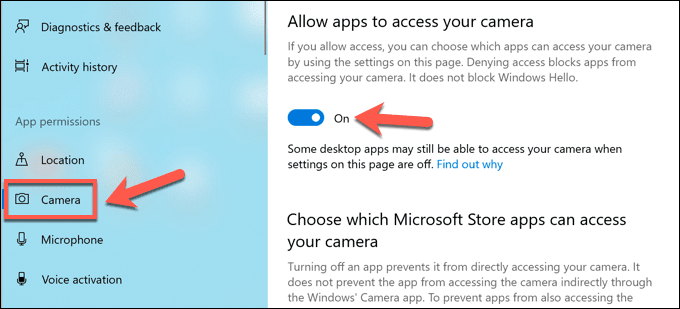

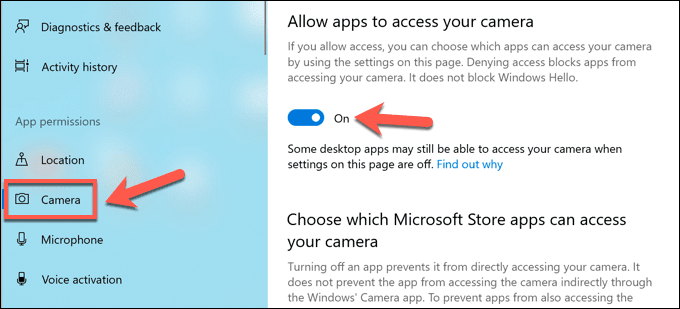

- 카메라(Camera ) 섹션 에서 앱이 카메라에(Allow apps to access your camera ) 액세스하도록 허용 및 데스크톱 앱이 카메라에 액세스하도록 허용(Allow desktop apps to access your camera) 슬라이더 를 선택하여 카메라 액세스를 비활성화할 수 있습니다 . 각 항목 옆에 있는 슬라이더를 선택하여 개별 앱을 중지할 수도 있습니다.

위의 단계는 다른 사람이 보거나 들을 수 있는 것을 제한하는 데 도움이 되지만 키로깅 시도를 차단(block keylogging attempts) 하려면 추가 단계를 수행해야 할 수도 있습니다 .

정부 모니터링으로부터 보호(Protecting Against Government Monitoring)

위에서 설명한 방법은 가정이나 직장에서 기대할 수 있는 종류의 모니터링을 발견하는 데는 잘 작동하지만 정부의 모니터링을 발견하는 데는 효과가 적습니다. 세계의 특정 지역에서는 디지털 활동이 기록되고 검열될 수 있습니다.

이러한 종류의 컴퓨터 모니터링 온라인으로부터 보호하는 것은 어려울 수 있지만 불가능한 것은 아닙니다. 최고의 가상 사설망(best virtual private networks) 중 일부는 인터넷 검열이 일반적인 지역에서 작동할 수 있지만 Tor를 사용(use Tor) 하여 제한을 우회하고 개인 정보를 대신 보호할 수도 있습니다.

불행히도 정부 요원이 디지털 사용을 모니터링하는 것을 진정으로 방지하는 유일한 방법은 통신을 위해 암호화된 플랫폼으로 전환하는 것입니다. Signal 과 같이 종단 간 암호화를 지원하는 암호화 된 채팅 플랫폼 이 많이 있으므로 검열에 대한 두려움 없이 자유롭게 채팅할 수 있습니다.(encrypted chat platforms)

스누퍼로부터 자신을 보호하십시오(Protect Yourself Against Snoopers)

위의 단계에서 알 수 있듯이 기업 관리자, 위압적인 부모, 불만을 품은 exe, 악의적인 해커, 심지어 정부 스파이까지 PC 사용을 모니터링할 수 있는 방법은 여러 가지가 있습니다. 특히 회사 네트워크를 사용하는 직원인 경우 항상 제어할 수 있는 것은 아닙니다.

그러나 개인용 PC를 사용하는 경우 PC를 보호하기 위해 취할 수 있는 단계가 있습니다. 가상 사설망(virtual private network) 을 사용하는 것은 인터넷 사용을 숨길 수 있는 좋은 방법이지만 PC에 연결하려는 나가는 시도를 차단할 수도 있습니다. 불필요한 액세스를 차단하기 위해 타사 방화벽(third-party firewall) 으로 PC를 강화하는 방법도 생각할 수 있습니다.

네트워크 보안(network security) 이 정말 걱정된다면 PC 사용을 격리하는 다른 방법을 찾아볼 수 있습니다. 일반적인 Windows(Windows) PC 보다 더 많은 보안을 제공 하는 Linux 배포판(Linux distribution) 으로 전환할 수 있습니다 . 화이트 햇을 돌리고 싶다면 해킹을 위한 Linux 배포판에(Linux distro for hacking) 대해 생각할 수도 있습니다.

How to Detect Computer & Email Monitoring or Spying Software

If you’re a ѕystem аdmіnistrator, then keeping an eye on your employees’ email аnd PC usage is a fairly сommon task, allowing you to monitor productіvity, as well aѕ ensure no dangerous files enter your network. The same applies to parents and teachers, too, who might wish to keep an eye on a child’s PC usage for their safety.

Unfortunately, there are times where monitoring software isn’t welcomed or appreciated. Hackers, snoopers, or overreaching IT admins can all push the boundaries too far. If you’re worried about your privacy, you can learn to detect computer and email monitoring or spying software by following these steps.

Monitoring at Home, School, or Work

Before you begin to look at how to detect certain types of computer and email monitoring, you may need to determine your rights. As an employee, your rights to unfiltered access to the web, email, or general PC usage could be much lower, although that doesn’t mean that there aren’t boundaries that can’t be crossed.

You may not own the equipment, and depending on your contract, your employer or school may hold the right to log any data on your PC usage. While there are ways to monitor this, you might not be able to stop or work around it. The same applies in an educational setting, where strict controls on PC and web usage are likely.

It’s a different scenario entirely for a personal PC on a home network, however. Your PC, your rules – unless it isn’t your equipment. Parents, for instance, may place monitoring software to keep their children safe, but so too may abusive partners, or malicious hackers thousands of miles away.

Whether it’s at home, school, or at the office, there are a number of ways you can check for the typical kind of computer or email monitoring that can take place.

Checking for Email Monitoring Software

If you want to check for email monitoring, consider first whether you’re using a personal, corporate, or educational email account. For corporate or educational accounts, a system administrator likely has the power to access your emails at any point, with all emails routed through a secure server that they may also control.

If that’s the case, you should always assume that your emails are monitored in some way. It might be actively monitored, where each email is checked and logged, or the monitoring could be less specific, with information on when you send and receive emails (as well as the recipients or senders) logged separately.

Even with less active monitoring, an administrator over a corporate or educational email account can still reset your password to access your emails at any point.

Checking Email Headers

You can usually determine if your emails are being routed through a corporate email server by looking at the headers for emails you receive. For instance, in Gmail, you can look up the headers by opening an email and selecting the three-dots menu icon in the top-right. From the options, select the Show Original option.

Looking at the headers, the Received header will show where the email originated from and the email server being used. If the email is routed through a corporate server or is scanned by a filter, you can assume that the email is being (or can be) logged and monitored.

Using Proxy Servers

If you’re using a desktop email client like Microsoft Outlook, it’s possible that your emails are being monitored through a proxy server. A proxy server can be used to log certain data, as well as forward it to other servers.

You can check your proxy settings on Windows 10 in the Windows Settings menu (if you have access to this).

- To start, right-click the Start menu and select the Settings option.

- In Windows Settings, select Network & Internet > Proxy. If you’re using a proxy server, this will be listed in the Use a proxy server section.

It’s also possible that your Outlook mailbox settings are designed to route through an email server over a specific proxy. This is set up when your account mailbox is added to Outlook which, for corporate devices, is likely configured for you automatically.

Unfortunately, the only way to test this (without administrator access yourself) is to send and receive emails between a personal account and an account you suspect is monitored. Monitoring the email headers, you may be able to spot if a proxy server is used using the Received or X-Forwarded-For headers.

Checking for Monitoring Software

A more typical method of digital monitoring is through software installed on your PC, tracking your web activity, the software you use, and even your microphone, webcam, and keyboard usage. Almost everything you do on your PC is loggable with the right software.

Looking for the signs that you’re being monitored, however, can be a little harder. There isn’t always a handy icon in the Windows taskbar to look for, so you’ll need to dig a little deeper.

Checking Windows Task Manager

If you suspect there’s software on your Windows PC that’s recording your activity, you might want to check your list of running processes first using Task Manager. There is where you’ll find a list of all the running software on your PC.

- To open the task manager, right-click the Start menu and select the Task Manager option.

- In the Task Manager window, you’ll see a list of running apps and services. Alternatively, switch to the Details tab for a clearer list of all running executable files.

Running processes with non-descript names should raise your suspicions (although not always). While it may prove time consuming, you should use a search engine to investigate each running process in turn.

For instance, ntoskrnl.exe is a perfectly legitimate (and essential) Windows process. If you spotted student.exe (the monitoring app for the LanSchool monitoring service for schools) in the list, however, you can assume you’re being monitored.

You should also look for common remote desktop connection software, such as VNC, LogMeIn, or TeamViewer. These screen sharing apps allow a remote user to take control of your PC, giving them the ability to open apps, perform tasks, record your screen usage, and more.

Windows also has its own remote desktop service, allowing other Windows PCs to view and control your PC. The good news is that RDP connections typically only allow one person to view a screen at the same time. As long as you’re logged in, another user shouldn’t be able to view or control your PC.

Looking at Active Network Connections

The process manager is a good way to check for active monitoring software, but this only works if the software is currently active. In certain settings (such as a school environment), you may not have permission to open the Task Manager to look in the first place.

Most logging software usually works by recording data locally and sending it to a server or administrator elsewhere. This could be locally (on your own network) or to an internet-based server. To do this, you’ll need to look at the active network connections on your PC.

One way to do this is to use the built-in Resource Monitor. This little-known Windows app allows you to view any active communications, both ingoing and outgoing, from your PC. It’s also an app that often remains available on corporate and educational PCs.

- To open Resource Monitor, right-click the Start menu and select Run.

- In the Run box, type resmon and select OK.

- Select the Network tab in the Resource Monitor window. From here, you’ll see a list of active connections. In the Processes with Network Activity box, you’ll see processes that are sending and receiving data, either locally or to internet-based services.

In the Network Activity box, you’ll see these processes listed again, but with the active connections (with IP addresses) listed. If you want to know the ports being used to make the connections, or open ports on your PC that processes are actively listening on for connections, view the TCP Connections and Listening Ports boxes.

Any connections to other devices in reserved IP ranges (eg. 10.0.0.1 to 10.255.255.255 or 192.168.0.1 to 192.168.255.255) means data is being shared over your network, but connections to other ranges points to an internet-based administration server.

You may need to research some of the processes listed here to identify possible apps. For instance, if you spot a process that you don’t recognize with a number of active connections, sending and receiving a lot of data, or using an uncommon port (typically a 5-digit number), use a search engine to research it further.

Spotting Keyboard, Webcam, and Microphone Logging

PC monitoring software isn’t just about recording your web usage—it can prove to be a lot more personal. Where possible, apps like these can (and may) monitor your webcam and monitor usage, or record all active keypresses you make. Everything you type, say, or do on your PC could be recorded and examined later.

If this is happening, you’ll need to try and spot the signs. Most built-in and external webcams display a light (usually a green or white LED) to show that a webcam is active. Microphone usage is trickier to spot, but you can check what sounds a microphone is detecting in the Sound settings menu.

- To do this, right-click the sound icon in the quick access area of the task bar. From the options, select Open Sound settings.

- In the Sound menu, the Test your microphone slider will move up and down with sounds picked up by your mic.

If you have permissions to do so, you can block access to your mic or camera in the Windows Settings menu.

- To access this menu, right-click the Start menu and select Settings.

- In the Settings menu, select the Privacy option. In the Microphone section, disable the Allow apps to access your microphone and Allow desktop apps to access your microphone sliders to stop all mic access. Alternatively, you can block individual apps by selecting the slider next to each app entry.

- In the Camera section, you can disable camera access by selecting the Allow apps to access your camera and Allow desktop apps to access your camera sliders. You can also stop individual apps by selecting the slider next to each entry.

The steps above should help you to limit what somebody can see or hear, but you may need to take additional steps to block keylogging attempts.

Protecting Against Government Monitoring

The methods we’ve outlined above work well to spot the kind of monitoring you can expect at home or at work, but they’re less likely to work to spot government monitoring. In certain areas of the world, your digital activity is likely to be recorded and censored.

Protecting against this kind of computer monitoring online can be difficult, but it isn’t impossible. Some of the best virtual private networks can work in areas of the world where internet censorship is common, but you can also use Tor to bypass restrictions and protect your privacy instead.

Unfortunately, the only way to truly prevent government agents from monitoring your digital usage is to switch to encrypted platforms for communication. A number of encrypted chat platforms exist, such as Signal, that support end-to-end encryption, allowing you to chat freely without fear of censorship.

Protect Yourself Against Snoopers

As the steps above show, there are a number of ways that corporate administrators, overbearing parents, disgruntled exes, malicious hackers, and even government spies can monitor your PC usage. This isn’t always something you can control, especially if you’re an employee using a corporate network.

If you’re using a personal PC, however, there are steps you can take to protect your PC. Using a virtual private network is a great way to hide your internet usage, but it can also block outgoing attempts to connect to your PC. You could also think about beefing up your PC with a third-party firewall to stop unnecessary access.

If you’re really worried about your network security, you can look at other ways to isolate your PC usage. You could switch to a Linux distribution, offering more security than a typical Windows PC. If you want to turn white-hat, you can even think about a Linux distro for hacking, allowing you to test your network for security holes.