Distributed Denial of Service 또는 DDoS 는 오랜 역사를 가지고 있으며 (DDoS)Anonymous 그룹이 Wikileaks 에 대한 모든 웹사이트에 대해 작업을 시작 했을 때 완전히 주류가 되었습니다 . 그때까지 이 용어와 그 의미는 인터넷 보안(Internet Security) 에 대한 지식이 있는 사람들만 알고 있었습니다.

분산 서비스 거부

DDoS 공격 을 피하거나 방지하는 방법을 논의하기 전에 이 기사에서 몇 가지 주목할만한 DDoS 방법 을 다루려고 합니다 .

DDOS 공격이란?

그 의미는 다들 아실 거라 믿습니다. 용어를 처음 접하는 사람들에게는 "분산" 서비스 거부입니다(Denial of Service)(Denial of Service) . 이는 서버가 처리할 수 있는 것보다 너무 많은 요청을 서버에 보내는 방식으로 인해 발생합니다.

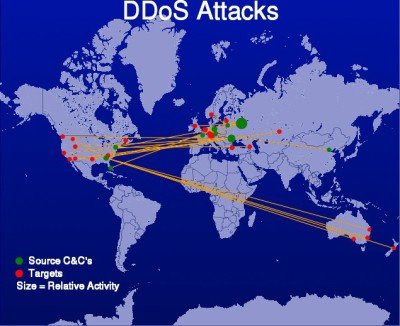

많은 수의 손상된 컴퓨터에서 의도적으로 전송되는 높은 트래픽으로 인해 실시간으로 요청을 처리할 수 없는 경우 사이트 서버가 중단되고 다른 클라이언트의 더 이상 요청에 응답하지 않습니다. 감염된 컴퓨터의 네트워크를 봇넷(BOTNETS) 이라고 합니다 . 기본적으로(Basically) 네트워크 의 모든 컴퓨터와 스마트 기기 는 해커에 의해 제어되며 해당 컴퓨터를 소유한 사람들은 자신이 해킹당했다는 사실을 알지 못합니다.

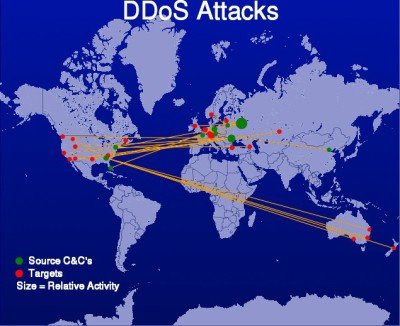

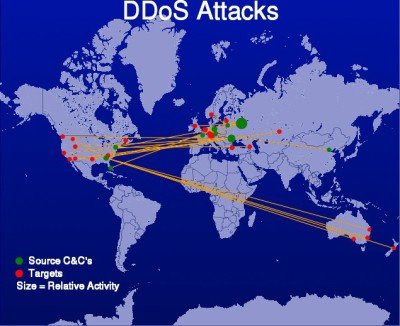

요청이 많고 다양한 위치(해킹된 컴퓨터의 지역이 다를 수 있음)에서 발생하기 때문에 이를 " 분산(Distributed Denial) 서비스 거부" 또는 줄여서 DDoS 라고 합니다. (DDoS)DDoS 가 발생 하려면 연결 시도 횟수와 강도가 대상 서버(Server) 가 처리할 수 있는 것 이상이어야 합니다 . 대역폭이 높으면 DDoS 공격자는 서버를 다운시키기 위해 더 많은 컴퓨터와 더 자주 요청해야 합니다.

팁(TIP) : Google Project Shield 는 일부 웹사이트에서 무료 DDoS 보호를 제공합니다.

인기 있는 DDoS 수법 및 공격 도구

우리 는 위 섹션에서 많은 DDoS 방법 중 하나에 대해 논의했습니다. (DDoS)통신 회선이 한두 대가 아닌 수백 대의 손상된 컴퓨터에서 열리기 때문에 이를 " 분산 거부 "라고 합니다. (distributed denial)많은 컴퓨터에 액세스할 수 있는 해커는 언제든지 중단하려는 서버에 요청을 보낼 수 있습니다. 한 두 대가 아닌 여러 대의 컴퓨터가 지구 곳곳에 배치되어 있기 때문에 "분산"됩니다. 서버는 더 이상 들어오는 요청과 충돌을 처리할 수 없습니다.

다른 방법 중에는 핸드셰이크 방법(Handshake method) 이 있습니다. 정상적인 시나리오에서 컴퓨터 는 서버와 TCP 회선을 엽니다. 서버는 응답하고 사용자가 핸드셰이크를 완료할 때까지 기다립니다. 핸드셰이크는 실제 데이터 전송이 시작되기 전에 컴퓨터와 서버 간의 일련의 작업입니다. 공격의 경우 해커는 TCP 를 열지 만 핸드셰이크를 완료하지 않으므로 서버가 계속 대기합니다. 다른 웹사이트 다운?!

빠른 DDoS 방법은 UDP 방법(UDP method) 입니다. DDoS 공격 을 시작하기 위해 DNS(Domain Name Service) 서버를 사용 합니다. 일반적인 URL 확인을 위해 컴퓨터는 표준 TCP 패킷 보다 빠르기 때문에 UDP ( User Datagram Protocol )를 사용합니다. (User Datagram Protocol)간단히 말해서 UDP(UDP) 는 드롭된 패킷 등을 확인할 수 있는 방법이 없기 때문에 그다지 신뢰할 수 없습니다. 그러나 속도가 주요 관심사인 모든 곳에서 사용됩니다. 온라인 게임 사이트에서도 UDP 를 사용 합니다. 해커 는 (Hackers)UDP 의 약점을 사용합니다.패킷을 사용하여 서버에 대량의 메시지를 생성합니다. 그들은 대상 서버에서 오는 것처럼 보이는 가짜 패킷을 만들 수 있습니다. 쿼리는 대상 서버에 많은 양의 데이터를 보내는 것입니다. DNS 확인 자가 여러 개 있기 때문에 해커가 사이트를 다운시키는 서버를 대상으로 하기가 더 쉬워집니다. 이 경우에도 대상 서버는 처리할 수 있는 것보다 더 많은 쿼리/응답을 받습니다.

읽기(Read) : 몸값 서비스 거부란 무엇입니까(What is Ransom Denial of Service) ?

해커에게 컴퓨터가 많지 않은 경우 봇넷처럼 작동하는 타사 도구가 많이 있습니다. 트위터(Twitter) 사람들에게 웹 페이지 양식에 임의의 데이터를 입력하고 보내기(Send) 를 누르 라고 요청하는 많은 해킹 그룹 중 하나가 기억납니다 . 해보진 않았지만 어떻게 되는지 궁금합니다. 아마도 포화 상태를 넘고 서버가 다운될 때까지 반복되는 스팸을 서버에 보냈을 것입니다. 인터넷(Internet) 에서 이러한 도구를 검색할 수 있습니다 . 그러나 해킹은 범죄이며 우리는 사이버 범죄(Cyber Crimes) 를 지지하지 않습니다 . 이것은 귀하의 정보를 위한 것입니다.

DDoS 공격 수법에 대해 이야기 했으니 (DDoS)DDoS 공격을 피하거나 예방할 수 있는지 알아보겠습니다 .

읽기(Read) : 블랙 햇, 그레이 햇 또는 화이트 햇 해커란 무엇입니까?

DDoS 방어 및 예방

할 수 있는 일은 많지 않지만 몇 가지 예방 조치를 취하면 DDoS 가능성을 줄일 수 있습니다. 이러한 공격에서 가장 많이 사용되는 방법 중 하나는 봇넷의 가짜 요청으로 서버 대역폭을 막는 것입니다. 대역폭을 조금 더 구입하면 DDoS 공격을 줄이거나 방지할 수 있지만 비용이 많이 드는 방법일 수 있습니다. 더 많은 대역폭은 호스팅 제공업체에 더 많은 비용을 지불한다는 의미입니다.

분산 데이터 이동 방식을 사용하는 것도 좋습니다. 즉, 하나의 서버 대신 부분적으로 요청에 응답하는 여러 데이터 센터가 있습니다. 더 많은 서버를 구입해야 했던 옛날에는 비용이 많이 들었을 것입니다. 요즘에는 데이터 센터를 클라우드에 적용할 수 있으므로 부하를 줄이고 하나의 서버가 아닌 여러 서버에 분산할 수 있습니다.

공격의 경우 미러링을 사용할 수도 있습니다. 미러 서버에는 주 서버에 있는 항목의 가장 최근(정적) 복사본이 포함됩니다. 원래 서버를 사용하는 대신 미러를 사용하여 들어오는 트래픽을 우회하여 DDoS 를 실패/방지할 수 있습니다.

원래 서버를 닫고 미러 사용을 시작하려면 네트워크에서 들어오고 나가는 트래픽에 대한 정보가 있어야 합니다. 트래픽의 실제 상태를 표시하는 모니터를 사용하고 알람이 울리면 주 서버를 닫고 트래픽을 미러로 전환합니다. 또는 트래픽에 대한 탭을 유지하는 경우 트래픽을 종료하지 않고도 다른 방법을 사용하여 트래픽을 처리할 수 있습니다.

DDoS 공격 에 대한 보호 기능을 제공하는 Sucuri Cloudproxy 또는 Cloudflare 와 같은 서비스 사용을 고려할 수도 있습니다 .

이것들은 성격에 따라 DDoS 공격을 예방하고 줄이기 위해 생각할 수 있는 몇 가지 방법입니다. DDoS에 대한 경험이 있으시면 공유해 주십시오.(These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.)

읽어보기(Also read) : DDoS 공격에 대비하고 대처하는 방법 .

DDoS Distributed Denial of Service Attacks: Protection, Prevention

Distributed Denial of Service or DDoS has a long history, and it became completely mainstream when the Anonymous group started its operations against any website against Wikileaks. Until then, the term and what it meant was known only to people with knowledge of Internet Security.

Distributed Denial of Service

I intend to cover some notable DDoS methods in this article before discussing methods to avoid or prevent DDoS attacks.

What are DDOS attacks?

I am sure all of you know its meaning. For those new to the term, it is “distributed” Denial of Service – caused by the way too many requests to the server than it can handle.

When unable to process requests in real-time due to high traffic that is intentionally being sent by a number of compromised computers, the site server hangs and stops responding to any more requests from different clients. The network of compromised computers is referred to as BOTNETS. Basically, all the computers and smart appliances in the network are controlled by hackers and the people owning those computers are not aware that they’ve been hacked.

Since the requests are many and come from different places (regions of hacked computers may vary), it is called a “Distributed Denial of Service” or DDoS for short. For a DDoS to happen, the number and intensity of connection attempts should be more than what the targeted Server can handle. If the bandwidth is high, any DDoS attacker will need more computers and more frequent requests to bring the server down.

TIP: Google Project Shield offers free DDoS protection yo select websites.

Popular DDoS Methods & Attack Tools

We just discussed one of the many DDoS methods in the above section. It is called “distributed denial” as the communication lines are opened by not one or two but hundreds of compromised computers. A hacker who has access to many computers can anytime start sending requests to the server he wants to bring down. Since it is not one or two but many computers placed across the planet, it is “distributed”. The server can no longer cater to incoming requests and crashes.

Among other methods is the Handshake method. In a normal scenario, your computer opens a TCP line with the server. The server responds and waits for you to complete the handshake. A handshake is a set of actions between your computer and server before actual data transfer begins. In the case of an attack, the hacker opens TCP but never completes the handshake – thus keeping the server waiting. Another website down?!

A quick DDoS method is the UDP method. It employs DNS (Domain Name Service) Servers for initiating a DDoS attack. For normal URL resolutions, your computers employ User Datagram Protocol (UDP) as they are faster than the standard TCP packets. UDP, in short, is not much reliable as there is no way to check dropped packets and things like that. But it is used wherever speed is a major concern. Even online gaming sites use UDP. Hackers use the weaknesses of UDP packets to create a flood of messages to a server. They can create fake packets that appear as coming from the targeted server. The query would be something that would send large amounts of data to the targeted server. Because there are multiple DNS resolvers, it becomes easier for the hacker to target a server that brings down the site. In this case, too, the targeted server receives more queries/responses than it can handle.

Read: What is Ransom Denial of Service?

There are many third-party tools that act like a botnet if the hacker does not have many computers. I remember one of the many hacking groups asking people on Twitter to fill in random data in some web page form and hit Send. I did not do it but was curious how it worked. Probably, it too sent repeated spam to servers until the saturation was crossed and the server went down. You can search for such tools on the Internet. But remember that hacking is a crime, and we do not endorse any Cyber Crimes. This is just for your information.

Having talked about methods of DDoS attacks, let us see if we can avoid or prevent DDoS attacks.

Read: What is Black Hat, Grey Hat or White Hat Hacker?

DDoS protection & prevention

There is not much you can do but still, you can reduce DDoS chances by taking some precautions. One of the most used methods by such attacks is to clog your server bandwidth with fake requests from botnets. Buying a little more bandwidth will reduce or even prevent DDoS attacks, but it can be a costly method. More bandwidth means paying up more money to your hosting provider.

It is also good to use a distributed data movement method. That is, instead of just one server, you have different datacenters that respond to requests in parts. It would have been very costly in the older days when you had to buy more servers. These days, data centers can be applied to the cloud – thus reducing your load and distributing it from across servers instead of just one server.

You may even use mirroring in case of an attack. A mirror server contains the most recent (static) copy of the items on the main server. Instead of using the original servers, you might want to use mirrors so that the traffic coming in can be diverted, and thus, a DDoS can be failed/prevented.

In order to close the original server and start using mirrors, you need to have information about incoming and outgoing traffic on the network. Use some monitor that keeps displays you the true state of traffic and if it alarms, closes the main server, and diverts traffic to mirrors. Alternatively, if you are keeping a tab on traffic, you may use other methods to deal with the traffic, without having to shut it down.

You can also consider using services like Sucuri Cloudproxy or Cloudflare as they offer protection against DDoS attacks.

These are some methods I could think of, to prevent and reduce DDoS attacks, based on their nature. If you have had any experiences with DDoS, please share it with us.

Also read: How to prepare for and deal with a DDoS attack.