랜섬웨어(Ransomware) 는 요즘 온라인 세계에 심각한 위협이 되고 있습니다. 전 세계의 많은 소프트웨어 회사, 대학, 회사 및 조직은 랜섬웨어 공격으로부터 스스로를 보호하기 위한 예방 조치를 취하려고 합니다. 미국 과 캐나다 정부 (States)는(United) 랜섬웨어 공격에 대한 공동 성명을 발표하여 사용자에게 경계를 늦추지 않고 예방 조치를 취할 것을 촉구했습니다. 최근 스위스 정부는 지난 5월 19일 (May 19)랜섬 웨어 정보의 날( Ransomware Info Day )을 제정해 랜섬웨어와 그 피해에 대한 경각심을 확산시켰다. 인도 에서도 랜섬웨어가 급증하고 있습니다.

Microsoft 는 최근 전 세계적으로 랜섬웨어 공격의 영향을 받은 컴퓨터(사용자)의 수를 언급하는 데이터를 발표했습니다. 미국(United) 이 랜섬웨어 공격의 선두에 있는 것으로(States) 나타났습니다 . 이탈리아(Italy) 와 캐나다(Canada) 가 그 뒤를 이었습니다 . 다음은 랜섬웨어 공격의 주요 영향을 받는 상위 20개 국가입니다.

다음은 랜섬웨어와 관련된 대부분의 질문에 대한 자세한 답변입니다. 이 게시물에서는 랜섬웨어 공격이란 무엇인가, 랜섬웨어 유형, 랜섬웨어가 컴퓨터에 어떻게 침투하는지 살펴보고 랜섬웨어를 처리하는 방법을 제안합니다.

(Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.)

랜섬웨어 공격

랜섬웨어란?

랜섬웨어(Ransomware) 는 파일, 데이터 또는 PC 자체를 잠그고 액세스 권한을 제공하기 위해 돈을 갈취하는 악성 코드 유형입니다. 이것은 맬웨어 작성자가 웹에서 불법적인 활동에 대해 '자금을 모으는' 새로운 방법입니다.

랜섬웨어는 어떻게 컴퓨터에 침입합니까?

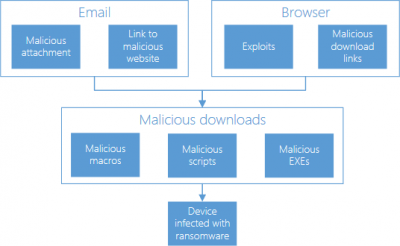

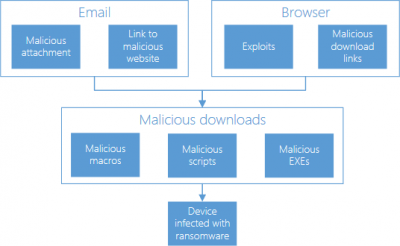

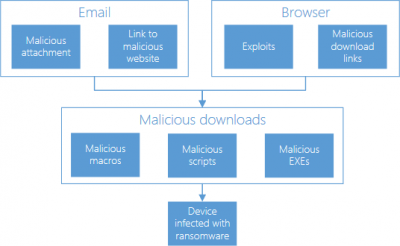

잘못된 링크를 클릭하거나 악성 이메일 첨부 파일을 열면 랜섬웨어에 감염될 수 있습니다. Microsoft 의 이 이미지 는 랜섬웨어 감염이 어떻게 발생하는지 설명합니다.

랜섬웨어(Ransomware) 는 사용자 모르게 설치되는 '깨끗한' 모양의 첨부 파일이 있는 무고한 프로그램이나 플러그인 또는 이메일처럼 보입니다. 사용자 시스템에 액세스하는 즉시 시스템 전체에 확산되기 시작합니다. 마지막으로 어느 시점에서 랜섬웨어는 시스템이나 특정 파일을 잠그고 사용자의 액세스를 제한합니다. 때때로 이러한 파일은 암호화됩니다. 랜섬웨어 작성자는 액세스 권한을 제공하거나 파일을 해독하기 위해 일정 금액을 요구합니다.

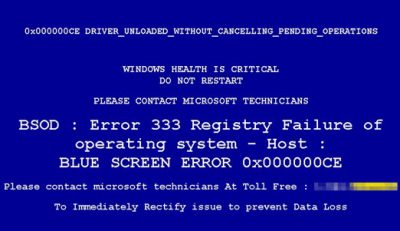

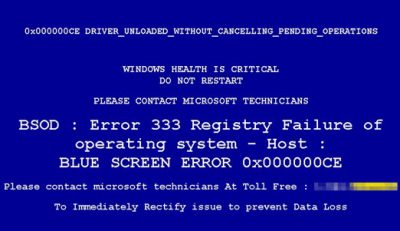

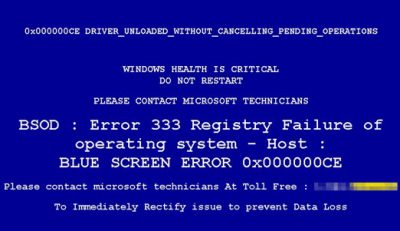

랜섬웨어에 의한 가짜 경고 메시지는 다음과 같습니다.

그러나 랜섬웨어 공격 중에는 사용자가 몸값을 지불한 후에도 파일을 되찾는다는 보장이 없습니다. 따라서(Hence) 랜섬웨어 공격을 방지하는 것이 어떤 식으로든 데이터를 되찾는 것보다 낫습니다. RanSim Ransomware Simulator 를 사용 하여 컴퓨터가 충분히 보호되고 있는지 확인할 수 있습니다.

읽기(Read) : Windows 컴퓨터에 대한 랜섬웨어 공격 후 어떻게 해야 합니까?(What to do after a Ransomware attack on your Windows computer?)

랜섬웨어 공격을 식별하는 방법

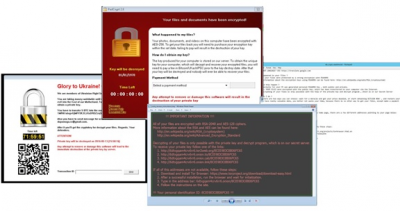

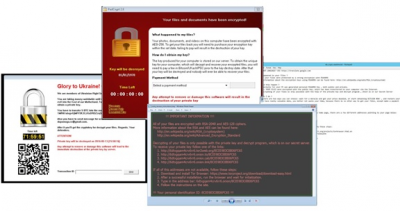

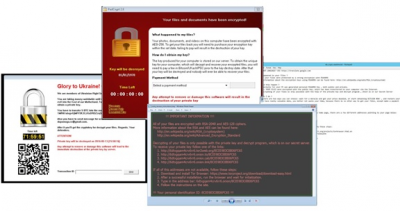

랜섬웨어는 일반적으로 사용자의 사진, 문서, 파일 및 데이터와 같은 개인 데이터를 공격합니다. 랜섬웨어(identify the ransomware) 를 식별하는 것은 쉽습니다 . 파일, 암호화된 파일, 이름이 변경된 파일, 브라우저 잠김 또는 PC의 잠긴 화면에 대한 액세스 권한을 부여하기 위해 돈을 요구하는 랜섬웨어 메모를 본다면 랜섬웨어가 시스템을 장악하고 있다고 말할 수 있습니다.

그러나 랜섬웨어 공격의 증상은 랜섬웨어의 유형에 따라 달라질 수 있습니다.

읽기(Read) : 사이버 공격(Cyber Attacks) 을 실시간으로 볼 수 있는 멀웨어 추적기 지도 .

랜섬웨어 공격 유형

이전에는 랜섬웨어가 사용자가 불법적인 일을 했으며 일부 정책에 따라 경찰이나 정부 기관에서 벌금을 부과한다는 메시지를 표시하는 데 사용되었습니다. 이러한 '요금'(확실히 허위 요금임)을 없애기 위해 사용자는 이러한 벌금을 지불해야 했습니다.

요즘 랜섬웨어는 두 가지 방식으로 공격합니다. 컴퓨터 화면을 잠그거나 특정 파일을 암호로 암호화합니다. 이 두 가지 유형에 따라 랜섬웨어는 두 가지 유형으로 나뉩니다.

- 잠금 화면 랜섬웨어

- 암호화 랜섬웨어.

잠금 화면 랜섬웨어(Lock screen ransomware) 는 시스템을 잠그고 다시 한 번 액세스할 수 있도록 하기 위해 몸값을 요구합니다. 두 번째 유형인 암호화 랜섬웨어(Encryption ransomware) 는 시스템의 파일을 변경하고 다시 해독하기 위해 돈을 요구합니다.

다른 유형의 랜섬웨어는 다음과 같습니다.

- 마스터 부트 레코드(Master Boot Record) (MBR) 랜섬웨어

- 랜섬웨어 암호화 웹 서버

- 안드로이드 모바일 기기 랜섬웨어

- IoT 랜섬웨어 .

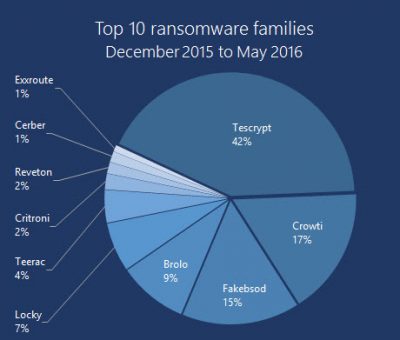

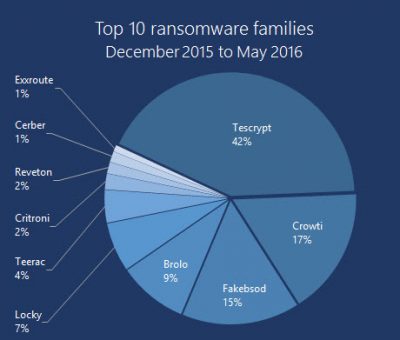

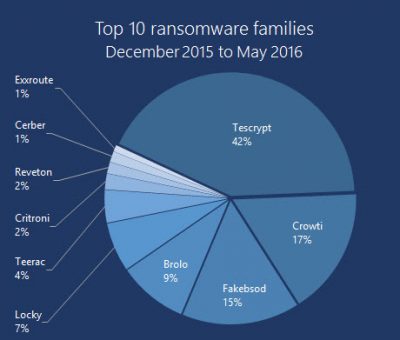

다음은 일부 랜섬웨어 제품군과 공격 통계입니다.

또한 랜섬웨어의 성장 과 감염 통계 를 살펴보십시오 .

랜섬웨어 공격의 영향을 받을 수 있는 사람

당신이 어디에 있고 어떤 장치를 사용하고 있는지는 중요하지 않습니다. 랜섬웨어(Ransomware) 는 언제 어디서나 누구를 공격할 수 있습니다. 랜섬웨어 공격은 인터넷을 사용하여 서핑, 이메일, 작업 또는 온라인 쇼핑을 할 때 모든 모바일 장치, PC 또는 노트북에서 발생할 수 있습니다. 모바일 장치 또는 PC에 대한 방법을 찾으면 해당 PC 및 모바일 장치에 암호화 및 수익 창출 전략을 적용합니다.

랜섬웨어는 언제 공격 기회를 얻을 수 있습니까?

그렇다면 랜섬웨어가 공격할 수 있는 가능한 이벤트는 무엇입니까?

- 신뢰할 수 없는 웹사이트를 탐색하는 경우

- 알 수 없는 이메일 발신자(스팸 이메일)로부터 받은 첨부 파일 다운로드 또는 열기. 이러한 첨부 파일의 일부 파일 확장자는 (.ade, .adp , .ani , .bas , .bat , .chm , .cmd , .com , .cpl , .crt , .hlp , .ht, .hta )일 수 있습니다. , .inf , .ins, .isp , .job , .js, .jse , .lnk , .mda , .mdb , .mde , .mdz , .msc ,.msi , .msp , .mst , .pcd , .reg , .scr , .sct , .shs , .url , .vb, .vbe , .vbs , .wsc , .wsf , .wsh , .exe , .p(.pif) .) 또한 매크로를 지원하는 파일 형식(.doc, .xls , .docm , .xlsm , .pptm 등)

- 불법 복제 소프트웨어, 오래된 소프트웨어 프로그램 또는 운영 체제 설치

- 이미 감염된 네트워크의 일부인 PC에 로그인

랜섬웨어 공격에 대한 예방 조치

랜섬웨어가 생성되는 유일한 이유는 맬웨어 작성자가 랜섬웨어를 쉽게 돈을 버는 방법으로 보기 때문입니다. 패치되지 않은 소프트웨어, 오래된 운영 체제 또는 사람들의 무지와 같은 취약점 은 악의적이고 범죄적인 의도를 가진 사람들에게 유용합니다. 따라서 (Hence)인식(awareness) 이 랜섬웨어의 공격을 피하는 가장 좋은 방법입니다.

랜섬웨어 공격에 대처하거나 대처하기 위해 취할 수 있는 몇 가지 단계는 다음과 같습니다.

- Windows 사용자는 Windows 운영 체제(System) 를 최신 상태로 유지하는 것이 좋습니다. Windows 10 으로 업그레이드 하면 랜섬웨어 공격 이벤트를 최대한 줄일 수 있습니다.

- 중요한 데이터는 항상 외장 하드 드라이브에 백업하십시오.

- 파일 기록 또는 시스템 보호를 활성화합니다.

- 피싱 메일, 스팸에 주의(Beware) 하시고 악성 첨부파일을 클릭하시기 전에 메일을 확인하시기 바랍니다.

- Office 프로그램에서 매크로 로드를 비활성화합니다.

- 가능하면 원격 데스크톱(Desktop) 기능 을 비활성화하십시오 .

- 이중 인증을 사용합니다.

- 안전하고 암호로 보호된 인터넷 연결을 사용하십시오.

- (Avoid)불법 다운로드 사이트, 성인 사이트 및 도박 사이트와 같이 맬웨어의 온상이 되는 웹 사이트를 탐색 하지 마십시오 .

- 안티바이러스 솔루션을 설치(Install) , 사용 및 정기적으로 업데이트

- 좋은 랜섬웨어 방지 소프트웨어를 사용하십시오 .(anti-ransomware software)

- 랜섬웨어에 의해 데이터베이스가 하이재킹되지 않도록 MongoDB 보안 을 심각하게 고려 하십시오 .

Ransomware Tracker 는 맬웨어를 추적, 완화 및 보호하는 데 도움이 됩니다 .

읽기(Read) : Ransomware 공격으로부터 보호하고 방지(Protect against and prevent Ransomware attacks)(Protect against and prevent Ransomware attacks) 합니다.

일부 랜섬웨어 암호 해독 도구를(ransomware decryptor tools) 사용할 수 있지만 랜섬웨어 공격 문제를 심각하게 받아들이는 것이 좋습니다. 귀하의 데이터를 위험에 빠뜨릴 뿐만 아니라 귀하의 개인 정보를 침해하여 귀하의 평판에도 해를 끼칠 수 있습니다.

마이크로소프트(Microsoft) 는 말한다 .

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

랜섬웨어 에 감염되는 불행한 일이 발생하면 원하는 경우 FBI , 경찰(Police) 또는 해당 기관 에 랜섬웨어 를 신고 할 수 있습니다.(report Ransomware)(report Ransomware)

이제 Windows의 랜섬웨어 보호에(Ransomware protection in Windows) 대해 읽어보십시오 .

Ransomware Attacks, Definition, Examples, Protection, Removal

Ransomware has become a serious threat to the online world these days. Many software firms, universities, companies, and organizations around the world are trying to take precautionary measures to save themselves from ransomware attacks. The United States and Canadian governments have issued a joint statement about ransomware attacks urging users to stay alert and take precautions. Recently on May 19th, the Swiss government observed the Ransomware Info Day, to spread awareness regarding ransomware and its effects. Ransomware in India too is on the rise.

Microsoft recently published a data mentioning how many machines (users) were affected by ransomware attacks across the world. It was found that the United States was on the top of ransomware attacks; followed by Italy and Canada. Here are the top 20 countries which are majorly affected by ransomware attacks.

Here is a detailed write-up that will answer most of your questions regarding ransomware. This post will take a look at What are Ransomware Attacks, the Types of ransomware, How does ransomware gets on your computer and suggests ways of dealing with ransomware.

Ransomware attacks

What is Ransomware

Ransomware is a type of malware that locks your files, data or the PC itself and extorts money from you in order to provide access. This is a new way for malware writers to ‘collect funds’ for their illegitimate activities on the web.

How does ransomware get on your computer

You could get ransomware if you click on a bad link or open a malicious email attachment. This image from Microsoft describes how the ransomware infection takes place.

Ransomware looks like an innocent program or a plugin or an email with a ‘clean’ looking attachment that gets installed without the user’s knowledge. As soon as it gets its access to the user’s system, it starts spreading across the system. Finally, at one point of time, the ransomware locks the system or particular files and restricts the user from accessing it. Sometimes, these files are encrypted. A ransomware writer demands a certain amount of money to provide access or decrypt the files.

A fake warning message by a ransomware looks as follows:

However, during the ransomware attacks, there is no guarantee that the users will get back their files even after paying the ransom. Hence, it is better to prevent ransomware attacks than trying to get back your data from some way or another. You may use RanSim Ransomware Simulator to check if your computer is sufficiently protected.

Read: What to do after a Ransomware attack on your Windows computer?

How to identify ransomware attacks

The ransomware generally attacks the personal data, such as user’s pictures, documents, files, and data. It is easy to identify the ransomware. If you see a ransomware note demanding money to give access to your files, or encrypted files, renamed files, locked browser or a locked screen of your PC, you can say that ransomware has got a grip on your system.

However, the symptoms of ransomware attacks can change as per the types of ransomware.

Read: Malware Tracker Maps that let you view Cyber Attacks in real-time.

Types of ransomware attacks

Earlier, ransomware used to display a message stating that the user has done something illegal and they are being fined by the police or the government agency on the basis of some policy. To get rid of these ‘charges’ (which were definitely false charges), users were asked to pay these fines.

Nowadays, a ransomware attack in two ways. It either locks the computer screen or encrypts certain files with a password. Based on these two types, the ransomware is divided into two types:

- Lock screen ransomware

- Encryption ransomware.

Lock screen ransomware locks your system and demands a ransom for letting you access it once again. The second type, i.e. the Encryption ransomware, changes the files in your system and demands money to decrypt them again.

The other types of ransomware are:

- Master Boot Record (MBR) ransomware

- Ransomware encrypting web servers

- Android mobile device ransomware

- IoT ransomware.

Here are some ransomware families and their statistics of attacks:

Also, take a look at the Ransomware growth and its infection statistics.

Who can be affected by the ransomware attacks

It doesn’t matter where you are and what device you are using. Ransomware can attack anybody, anytime and anywhere. The ransomware attacks can take place on any mobile device, PC or laptop when you are using the internet for surfing, emailing, working, or shopping online. Once it finds a way to your mobile device or the PC, it will employ its encryption and monetization strategies into that PC and mobile device.

When can ransomware get a chance to attack

So what are the possible events when ransomware can strike?

- If you are browsing untrusted websites

- Downloading or opening file attachments received from unknown email senders (spam emails). Some of the file extensions of these attachments can be, (.ade, .adp, .ani, .bas, .bat, .chm, .cmd, .com, .cpl, .crt, .hlp, .ht, .hta, .inf, .ins, .isp, .job, .js, .jse, .lnk, .mda, .mdb, .mde, .mdz, .msc, .msi, .msp, .mst, .pcd, .reg, .scr, .sct, .shs, .url, .vb, .vbe, .vbs, .wsc, .wsf, .wsh, .exe, .pif.) And also he file types that support macros (.doc, .xls, .docm, .xlsm, .pptm, etc.)

- Installing pirated software, outdated software programs or operating systems

- Logging into a PC that is a part of the already infected network

Precautions against ransomware attacks

The only reason ransomware is created, is because the malware writers see it as an easy way to make money. Vulnerabilities such as unpatched software, outdated operating systems or people’s ignorance is beneficial for such people with malicious and criminal intentions. Hence, awareness is the best way to avoid any attacks by ransomware.

Here are are a few steps you can take to tackle or deal with ransomware attacks:

- Windows users advised keeping their Windows Operating System up-to-date. If you upgrade to Windows 10, you will reduce the events of the ransomware attack to the maximum extent.

- Always back-up your important data in an external hard-drive.

- Enable file history or system protection.

- Beware of phishing emails, spam, and check the email before clicking the malicious attachment.

- Disable the loading of macros in your Office programs.

- Disable your Remote Desktop feature whenever possible.

- Use two-factor authentication.

- Use a safe and password-protected internet connection.

- Avoid browsing websites that are often the breeding grounds for malware such as illegal download sites, adult sites and gambling sites.

- Install, use, and regularly update an antivirus solution

- Make use of some good anti-ransomware software

- Take your MongoDB security seriously to prevent your database from being hijacked by ransomware.

The Ransomware Tracker helps you track, mitigate and protect yourself from malware.

Read: Protect against and prevent Ransomware attacks.

While there are some ransomware decryptor tools available, it is advisable that you take the problem of ransomware attacks seriously. It not only endangers your data, but it can also breach your privacy to such extent that it can harm your reputation also.

Says Microsoft,

The number of enterprise victims being targeted by ransomware is increasing. The sensitive files are encrypted, and large amounts of money are demanded to restore the files. Due to the encryption of the files, it can be practically impossible to reverse-engineer the encryption or “crack” the files without the original encryption key – which only the attackers will have access to. The best advice for prevention is to ensure confidential, sensitive, or important files are securely backed up in a remote, unconnected backup or storage facility.

If you do happen to have the misfortune of being infected with ransomware, you can if you wish, report Ransomware to FBI, Police or appropriate authorities.

Now read about Ransomware protection in Windows.