사용자는 스웨덴 회사 Yubico 에서 제조한 하드웨어 보안 키를 사용하여 (Yubico)Windows 10 에서 (Windows 10)로컬 계정 에 로그인할 수 있습니다. 회사는 최근 Windows 응용 프로그램용 Yubico (Yubico)로그인(Login for Windows application) 의 첫 번째 안정적인 버전을 출시했습니다 . 이 게시물에서는 Windows 10 PC에서 사용하기 위해 YubiKey 를 설치하고 구성하는 방법을 보여줍니다.(YubiKey)

YubiKey 는 일회용 암호, 공개 키 암호화 및 인증, FIDO Alliance 에서 개발한 (FIDO Alliance)U2F(Universal 2nd Factor)(Universal 2nd Factor (U2F)) 및 FIDO2 프로토콜 을 지원하는 하드웨어 인증 장치입니다 . 이를 통해 사용자는 일회용 암호를 발행하거나 장치에서 생성된 FIDO 기반 공개/개인 키 쌍을 사용하여 계정에 안전하게 로그인할 수 있습니다. 또한 YubiKey(YubiKey) 는 일회용 암호를 지원하지 않는 사이트에서 사용할 고정 암호를 저장할 수 있습니다. Facebook 은 직원 자격 증명에 YubiKey 를 사용하고 (YubiKey)Google 은 직원과 사용자 모두에게 YubiKey를 지원합니다. 일부 암호 관리자는 YubiKey 를 지원합니다 .Yubico 는 또한 (Yubico)YubiKey 와 유사 하지만 공개 키 인증에 중점을 둔 장치인 Security Key 를 제조 합니다.

YubiKey를 사용하면 사용자가 개인 키를 외부에 노출하지 않고 메시지에 서명, 암호화 및 해독할 수 있습니다. 이 기능은 이전에 Mac 및 Linux 사용자만 사용할 수 있었습니다.

To configure/set up YubiKey on Windows 10, you’ll need the following:

- YubiKey USB 하드웨어 .

- Windows용 Yubico 로그인 소프트웨어.

- YubiKey 관리자 소프트웨어.

모든 제품은 yubico.com 의 제품(Product) 탭에서 사용할 수 있습니다. 또한 YubiKey 앱은 (YubiKey)AAD ( Azure Active Directory ) 또는 AD(Active Directory)에서 관리하는 로컬 Windows 계정과 Microsoft(Directory) 계정 을 지원 하지 (Windows)않습니다 .

YubiKey 하드웨어 인증 장치

Windows 용 Yubico 로그인(Yubico Login) 소프트웨어 를 설치하기 전에 로컬 계정의 Windows 사용자 이름과 암호를 기록해 두십시오. 소프트웨어를 설치하는 사람은 자신의 계정에 대한 Windows 사용자 이름과 암호가 있어야 합니다. 이것들이 없으면 아무것도 구성할 수 없으며 계정에 액세스할 수 없습니다. Windows 자격 증명 공급자 의 기본 동작은 마지막 로그인을 기억하는 것이므로 사용자 이름을 입력할 필요가 없습니다.

이러한 이유로 많은 사람들이 사용자 이름을 기억하지 못할 수 있습니다. 그러나 도구를 설치하고 재부팅하면 새 Yubico 자격 증명 공급자가 로드되므로 관리자와 최종 사용자 모두 실제로 사용자 이름을 입력해야 합니다. 이러한 이유로 관리자뿐만 아니라 Windows용 Yubico 로그인을 통해 계정을 구성할 모든 사람은 관리자 (Windows)가(Yubico Login) 도구 를 설치하고 종료를 구성하기 전에 로컬 계정 의 Windows 사용자 이름과 암호를 사용하여 로그인할 수 있는지 확인해야 합니다. - 사용자의 계정.

또한 Windows 용 Yubico 로그인(Yubico Login) 이 구성되면 다음이 있다는 점에 유의해야 합니다.

- Windows 암호 힌트 없음

- 비밀번호를 재설정할 방법이 없습니다

- Remember Previous User/Login 기능 이 없습니다 .

또한 Windows 자동 로그인은 (Windows)Windows 용 Yubico 로그인(Yubico Login) 과 호환되지 않습니다 . 계정이 자동 로그인으로 설정된 사용자가 Windows 용 Yubico 로그인(Yubico Login) 구성이 적용될 때 원래 비밀번호를 더 이상 기억하지 못하는 경우 계정에 더 이상 액세스할 수 없습니다. 다음을 통해 이 문제를 사전에 해결하십시오 .(Address)

- 자동 로그인을 비활성화하기 전에 사용자가 새 암호를 설정하도록 합니다.

- Windows 용 Yubico 로그인(Login) 을 사용 하여 계정을 구성하기 전에 모든 사용자가 사용자 이름과 새 암호로 계정에 액세스할 수 있는지 확인하십시오.

소프트웨어를 설치하려면 관리자 권한이 필요합니다.

유비키 설치

먼저 사용자 이름을 확인합니다. Windows 용 (Windows)Yubico 로그인(Yubico Login) 을 설치 하고 재부팅한 후에는 비밀번호와 함께 이를 입력하여 로그인해야 합니다. 이렇게 하려면 시작(Start) 메뉴 에서 명령 프롬프트(Command Prompt) 또는 PowerShell 을 열고 아래 명령을 실행하십시오.(PowerShell)

whoami

(Take)DESKTOP-1JJQRDF\jdoe형식 이어야 하는 전체 출력을 기록해 두십시오 . 여기서 jdoe 는 사용자 이름입니다.

- (Download)여기(here) 에서 Windows(Windows) 용 Yubico 로그인(Yubico Login) 소프트웨어를 다운로드 하십시오 .

- 다운로드를 두 번 클릭하여 설치 프로그램을 실행합니다.

- 최종 사용자 라이선스 계약에 동의합니다.

- 설치 마법사에서 대상 폴더 위치를 지정하거나 기본 위치를 수락합니다.

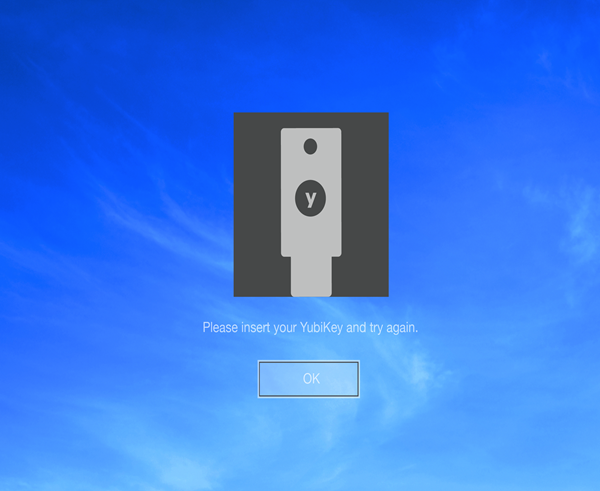

- 소프트웨어가 설치된 시스템을 다시 시작합니다. 다시 시작한 후 Yubico 자격 증명 공급자는 (Yubico)YubiKey 를 묻는 로그인 화면을 표시합니다 .

YubiKey 가 아직 프로비저닝되지 않았기 때문에 사용자를 전환하고 로컬 Windows 계정의 비밀번호뿐만 아니라 해당 계정의 사용자 이름도 입력 해야 합니다(Windows) . 필요한 경우 Microsoft 계정을 로컬 계정 으로 변경해야 할 수 있습니다 .

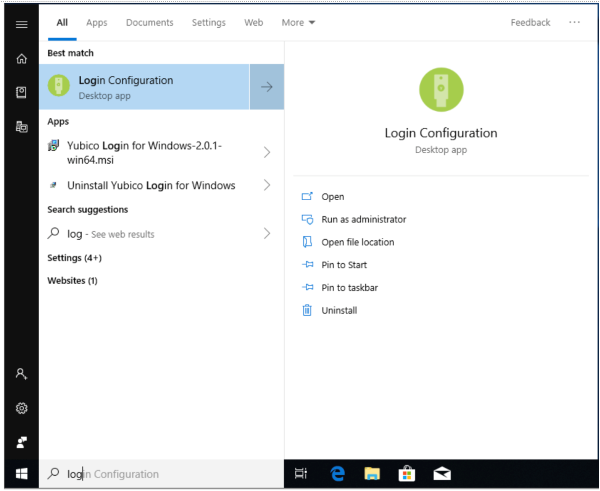

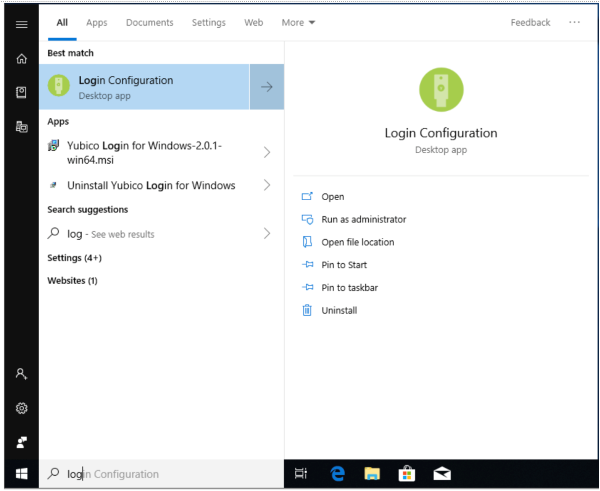

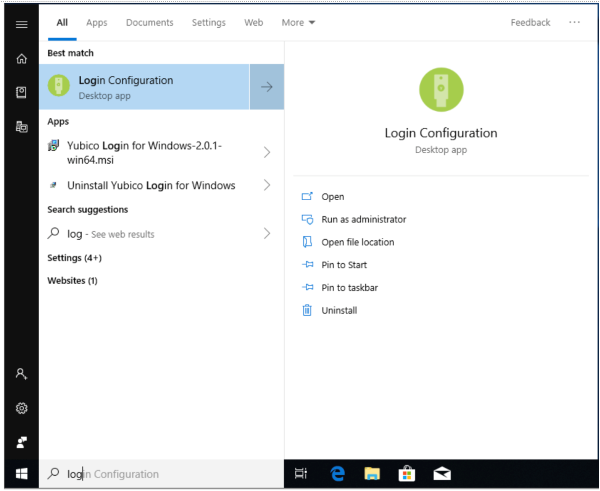

로그인한 후 녹색 아이콘으로 "로그인 구성"을 검색합니다. (실제로 Windows(Windows) 용 Yubico 로그인(Yubico Login) 이라고 표시된 항목 은 응용 프로그램이 아니라 설치 프로그램일 뿐입니다.)

유비키 구성

소프트웨어를 구성하려면 관리자(Administrator) 권한이 필요합니다.

지원되는 계정만 Windows 용 (Windows)Yubico 로그인(Yubico Login) 에 대해 구성할 수 있습니다 . 구성 마법사를 시작했는데 찾고 있는 계정이 표시되지 않으면 지원되지 않으므로 구성에 사용할 수 없습니다.

구성 프로세스 중에 다음이 필요합니다.

- 기본 및 백업 키(Primary and Backup Keys) : 등록할 때마다 다른 YubiKey 를 사용합니다. 백업 키를 구성하는 경우 각 사용자는 기본 키에 대해 하나 의 YubiKey 를 갖고 백업 키에 대해 두 번째 YubiKey를 가져야 합니다.

- 복구 코드(Recovery Code) : 복구 코드는 모든 YubiKey가 손실된 경우 사용자를 인증하는 최후의 수단입니다. 지정한 사용자에게 복구(Recovery) 코드를 할당할 수 있습니다. 그러나 복구 코드는 계정의 사용자 이름과 비밀번호도 사용할 수 있는 경우에만 사용할 수 있습니다. 복구 코드를 생성하는 옵션은 구성 프로세스 중에 제공됩니다.

1단계: Windows 시작(Start) 메뉴에서 Yubico > 로그인 구성(Login Configuration) 을 선택합니다 .

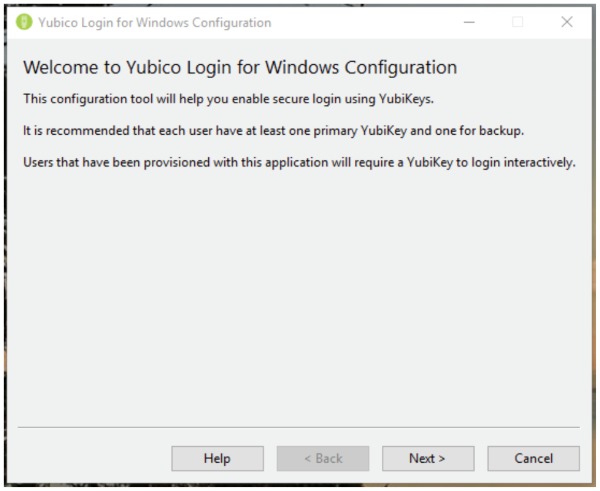

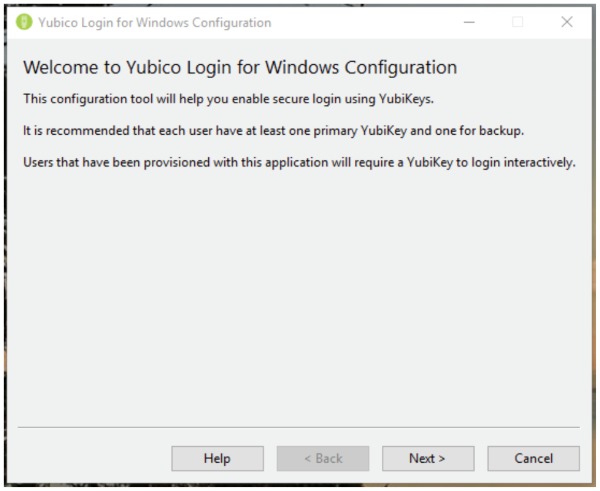

2단계: 사용자 계정 컨트롤(User Account Control) 대화 상자가 나타납니다. 관리자가 아닌 계정에서 실행하는 경우 로컬 관리자 자격 증명을 입력하라는 메시지가 표시됩니다. 시작 페이지는 Yubico 로그인 구성(Yubico Login Configuration) 프로비저닝 마법사를 소개합니다.

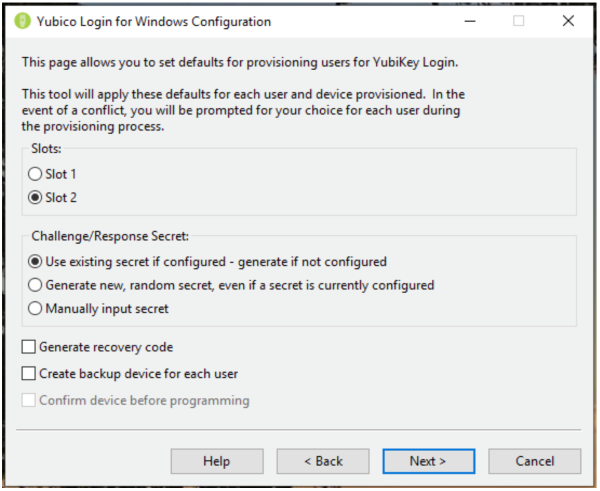

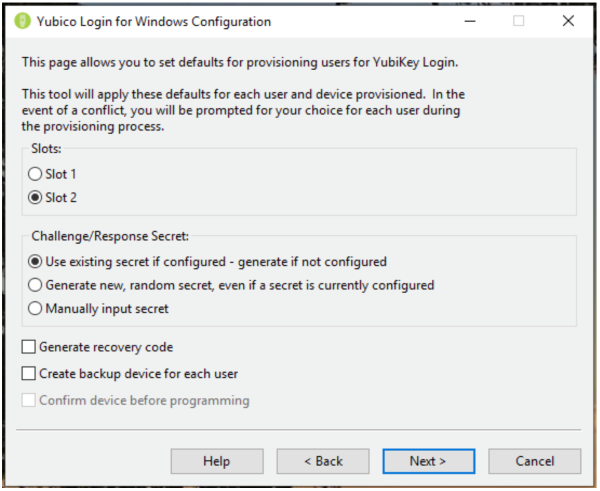

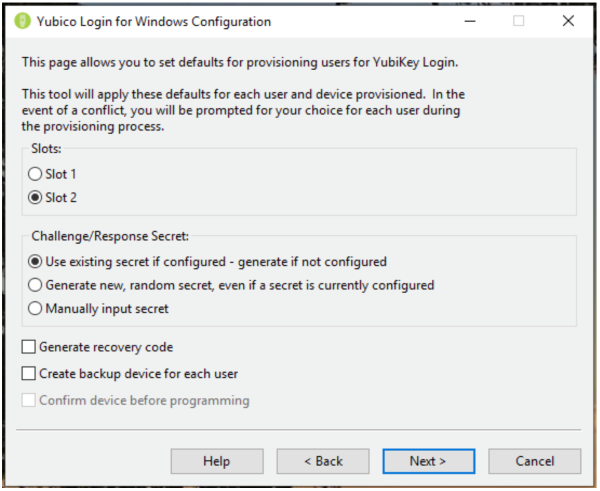

3단계: 다음(Next) 을 클릭 합니다. Yubico Windows 로그인 구성(Yubico Windows Login Configuration) 의 기본(Default) 페이지 가 나타납니다.

4단계: 구성 가능한 항목은 다음과 같습니다.

Slots : Challenge-Response Secret이 저장될 슬롯을 선택합니다. 사용자 지정되지 않은 모든 YubiKey는 슬롯 1에 자격 증명이 미리 로드되어 있으므로 Windows 용 Yubico (Windows)로그인(Yubico Login) 을 사용하여 다른 계정에 로그인하는 데 이미 사용 중인 YubiKey를 구성하는 경우 슬롯 1을 덮어쓰지 마십시오.

Challenge/Response Secret : 이 항목을 사용하면 비밀을 구성하는 방법과 저장 위치를 지정할 수 있습니다. 옵션은 다음과 같습니다.

- 구성된 경우 기존 암호 사용 – 구성되지 않은 경우 생성(Use existing secret if configured – generate if not configured) : 키의 기존 암호가 지정된 슬롯에서 사용됩니다. 장치에 기존 암호가 없으면 프로비저닝 프로세스에서 새 암호를 생성합니다.

- 현재 비밀이 구성된 경우에도 새로운 임의의 비밀 생성(Generate new, random secret, even if a secret is currently configured) : 새 비밀이 생성되어 슬롯에 프로그래밍되어 이전에 구성된 비밀을 덮어씁니다.

- 수동으로 암호 입력(Manually input secret) : 고급 사용자(For advanced users) 의 경우: 프로비저닝 프로세스 중에 애플리케이션은 HMAC-SHA1 암호(20바이트 – 40자 16진수 인코딩)를 수동으로 입력하라는 메시지를 표시합니다.

복구 코드 생성(Generate Recovery Code) : 프로비저닝된 각 사용자에 대해 새 복구 코드가 생성됩니다. 이 복구 코드를 사용하면 최종 사용자가 YubiKey를 분실한 경우 시스템에 로그인할 수 있습니다.

참고: 두 번째 키에 대해 사용자를 프로비저닝하는 동안 복구 코드를 저장하도록 선택하면 이전 복구 코드가 모두 무효화되고 새 복구 코드만 작동합니다.

각 사용자에 대한 백업 장치 만들기(Create Backup Device for Each User) : 이 옵션을 사용하여 프로비저닝 프로세스에서 각 사용자에 대해 기본 YubiKey 및 백업 YubiKey 의 두 키를 등록하도록 합니다. 사용자에게 복구 코드를 제공하지 않으려면 각 사용자에게 백업 YubiKey 를 제공하는 것이 좋습니다 . 자세한 내용은 위의 기본(Primary) 및 백업 키(Backup Keys) 섹션을 참조하십시오.

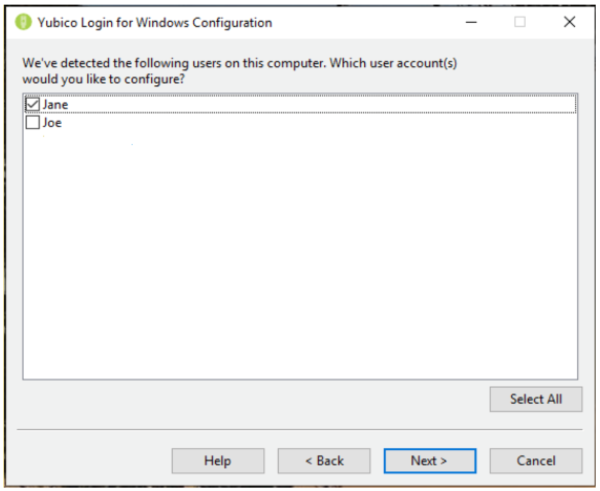

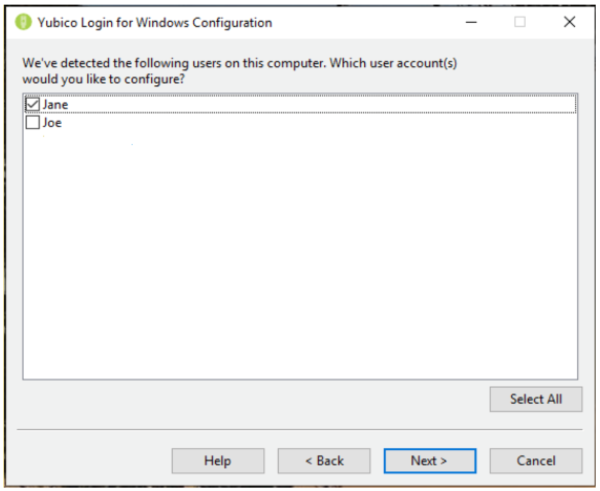

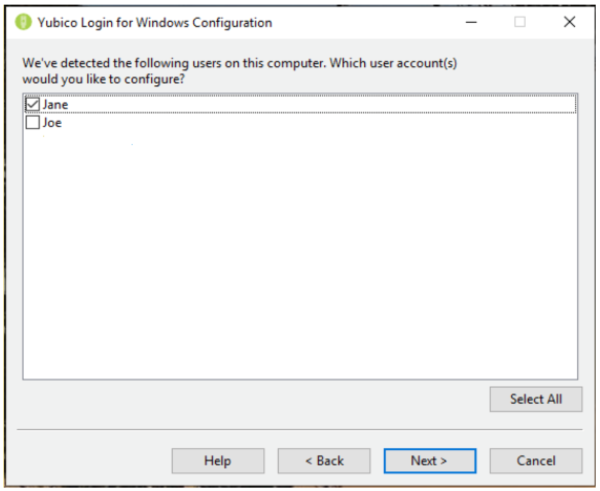

5단계: 다음(Next) 을 클릭 하여 프로비저닝할 사용자를 선택합니다. 사용자 계정 선택 페이지( (Select User Accounts)Windows 용 Yubico 로그인(Yubico Login) 에서 지원하는 로컬 사용자 계정이 없는 경우 목록이 비어 있음)가 나타납니다.

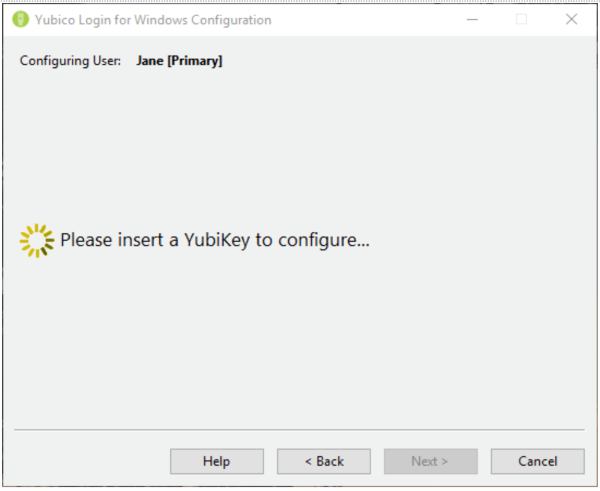

6단계: 사용자 이름 옆의 확인란을 선택하여 Windows 용 Yubico 로그인(Yubico Login) 의 현재 실행 중에 프로비저닝할 사용자 계정을 선택한 후 다음(Next) 을 클릭 합니다. 사용자 구성(Configuring User) 페이지 가 나타납니다.

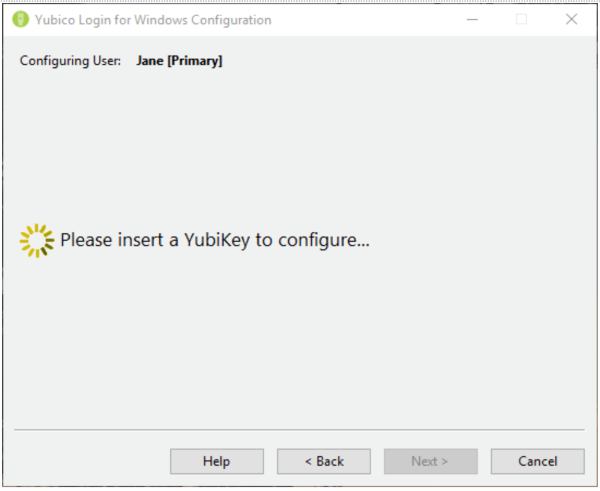

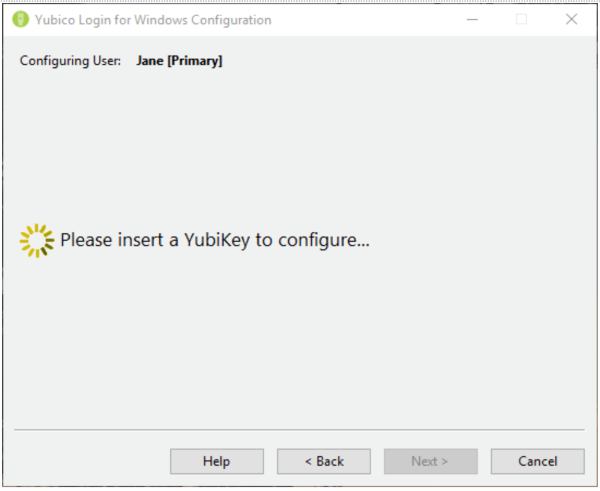

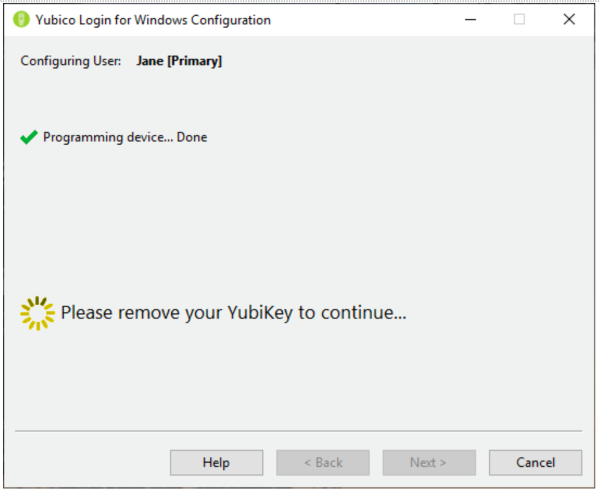

7단계: 위에 표시된 사용자 구성(Configuring User) 필드에 표시된 사용자 이름은 현재 YubiKey가 구성되고 있는 사용자입니다. 각 사용자 이름이 표시되면 해당 사용자를 등록하기 위해 YubiKey를 삽입하라는 메시지가 표시됩니다.

8단계: 장치 대기(Wait for Device) 페이지는 삽입된 YubiKey가 감지되는 동안 그리고 페이지 상단의 사용자 구성 필드에 사용자 이름이 있는 사용자에 대해 등록되기 전에 표시됩니다. (Configuring User)기본값(Defaults) 페이지 에서 각 사용자 에 대한 백업 장치 생성(Create Backup Device for Each User) 을 선택한 경우 사용자 구성(Configuring User) 필드 에 등록 중인 YubiKeys ( 기본(Primary) 또는 백업(Backup) )도 표시됩니다 .

9단계: 수동으로 지정된 암호를 사용하도록 프로비저닝 프로세스를 구성한 경우 40개의 16진수 암호 필드가 표시됩니다. 암호를 입력하고 다음(Next) 을 클릭 합니다.

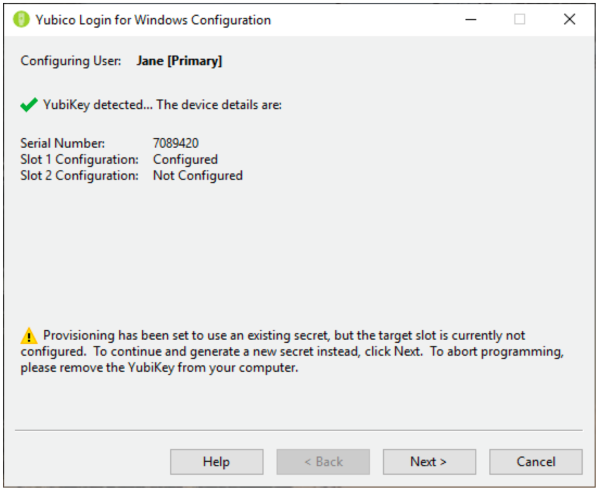

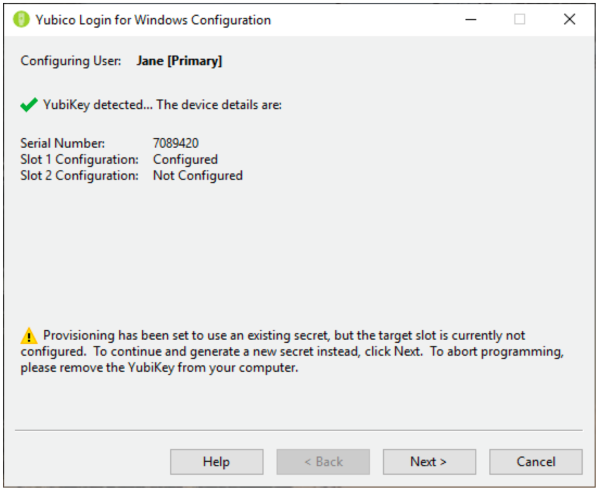

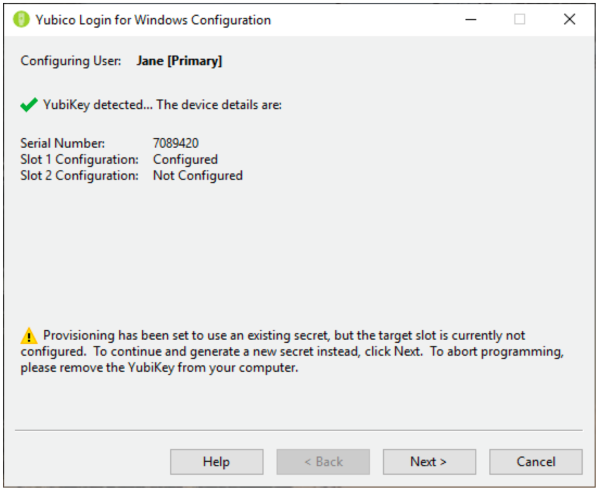

10단계: 프로그래밍 장치(Programming Device) 페이지에 각 YubiKey 프로그래밍 진행 상황이 표시됩니다 . 아래 에 표시된 장치 확인(Device Confirmation) 페이지 에는 장치 일련 번호(사용 가능한 경우) 및 각 일회용 암호(One-Time Password) ( OTP ) 슬롯 의 구성 상태를 포함하여 프로비저닝 프로세스에서 감지한 YubiKey 의 세부 정보가 표시됩니다. (YubiKey)기본값으로 설정한 것과 감지 된 YubiKey(YubiKey) 로 가능한 것 사이에 충돌이 있는 경우 경고 기호가 표시됩니다. 모든 것이 정상이면 확인 표시가 나타납니다. 상태 표시줄에 오류 아이콘이 표시되면 오류가 설명되고 화면에 수정 지침이 표시됩니다.

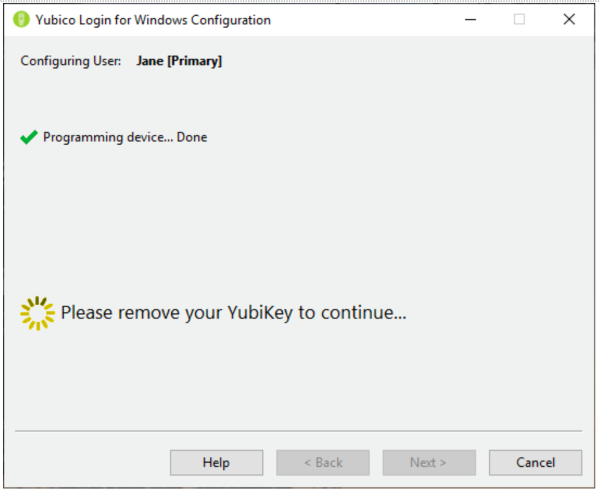

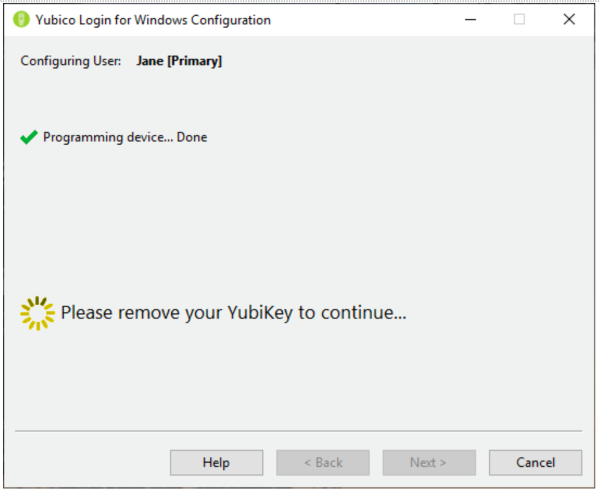

11단계: 사용자 계정에 대한 프로그래밍이 완료되면 해당 YubiKey 없이 해당 계정에 더 이상 액세스할 수 없습니다 . 방금 구성된 YubiKey(YubiKey) 를 제거하라는 메시지가 표시되고 프로비저닝 프로세스가 자동으로 다음 사용자 계정/ YubiKey 조합으로 진행됩니다.

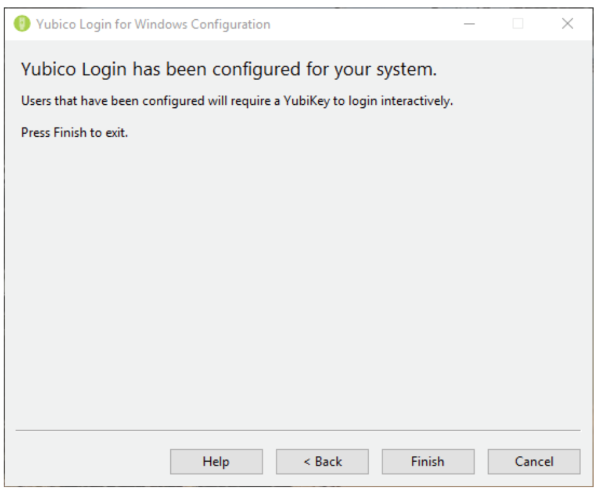

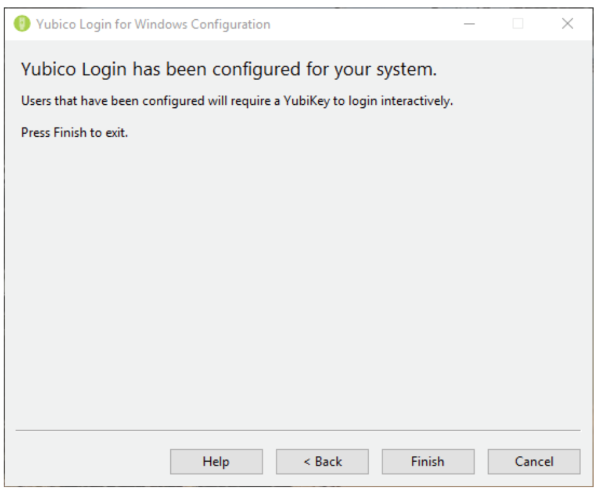

12단계: 결국 지정된 사용자 계정에 대한 YubiKey 가 프로비저닝되었습니다.(YubiKeys)

- 기본값(Defaults) 페이지에서 복구 코드 생성(Generate Recovery Code) 을 선택한 경우 복구 코드(Recovery Code) 페이지가 표시됩니다.

- 복구 코드 생성(Generate Recovery Code) 을 선택하지 않은 경우 프로비저닝 프로세스는 자동으로 다음 사용자 계정으로 계속됩니다.

- 프로비저닝 프로세스는 마지막 사용자 계정이 완료된 후 완료됨으로 이동합니다.(Finished)

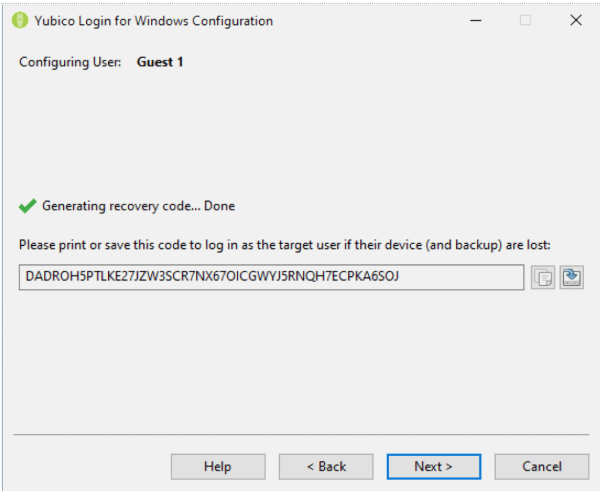

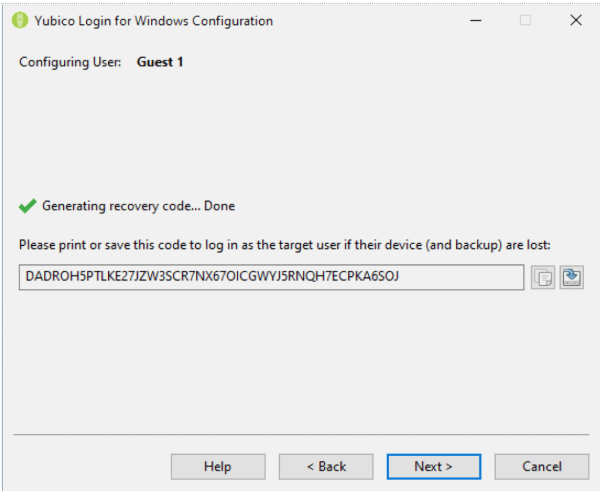

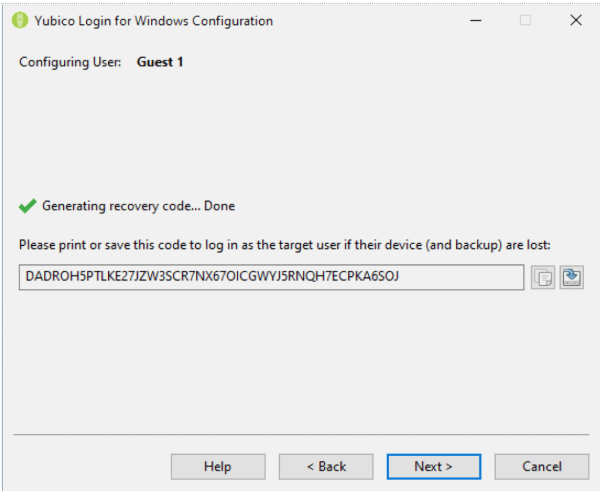

복구 코드는 긴 문자열입니다. (최종 사용자가 숫자 1을 소문자 L로, 0을 문자 O로 착각하여 발생하는 문제를 제거하기 위해 복구 코드는 Base32 로 인코딩되어 유사하게 보이는 영숫자 문자를 동일한 것처럼 취급합니다.)

지정된 사용자 계정에 대한 모든 YubiKeys 가 구성된 후에 (YubiKeys)복구 코드(Recovery Code) 페이지가 표시됩니다 .

13단계: 복구 코드(Recovery Code) 페이지에서 선택한 사용자에 대한 복구 코드를 생성하고 설정합니다. 이 작업이 완료되면 복구 코드 필드 오른쪽에 있는 복사(Copy) 및 저장 버튼을 사용할 수 있습니다.(Save)

14단계: 복구 코드를 복사하여 사용자와 공유되지 않도록 저장하고 사용자가 분실할 경우를 대비하여 보관합니다.

참고(Note) : 프로세스의 이 시점에서 복구 코드를 저장해야 합니다. 다음 화면으로 넘어가면 코드를 검색할 수 없습니다.

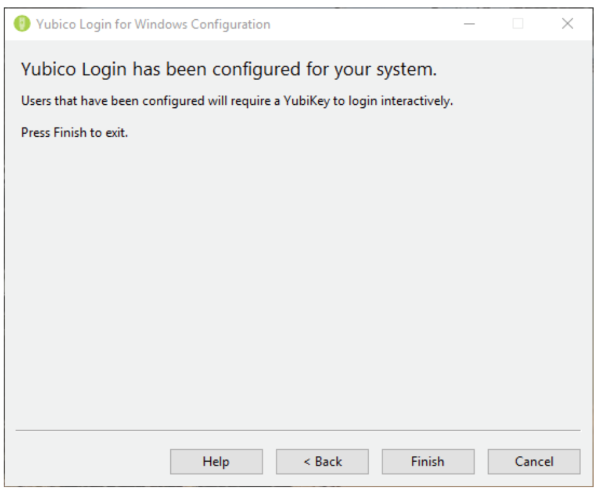

15단계: 사용자 선택(Select Users) 페이지 에서 다음 사용자 계정으로 이동하려면 다음 을(Next) 클릭 합니다. 마지막 사용자를 구성하면 프로비저닝 프로세스가 완료됨(Finished) 페이지를 표시합니다.

16단계: 각 사용자에게 복구 코드를 제공합니다. 최종 사용자는 로그인할 수 없을 때 액세스할 수 있는 안전한 위치에 복구 코드를 저장해야 합니다.

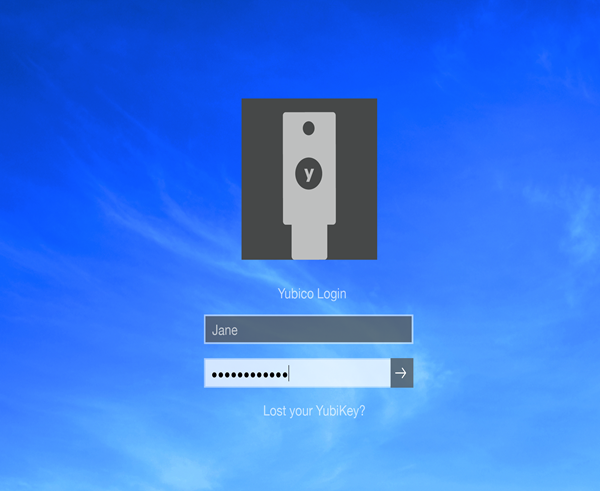

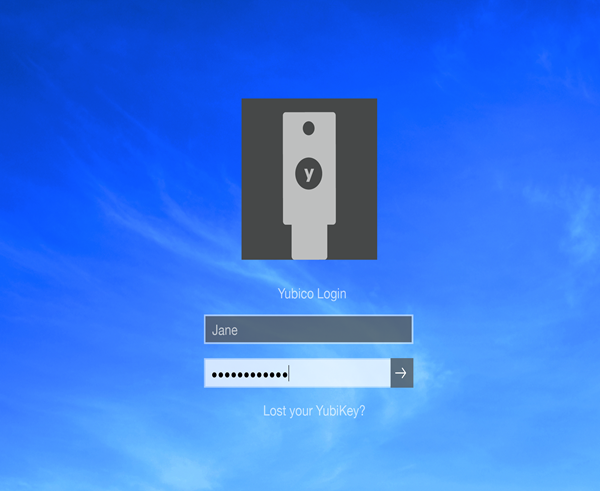

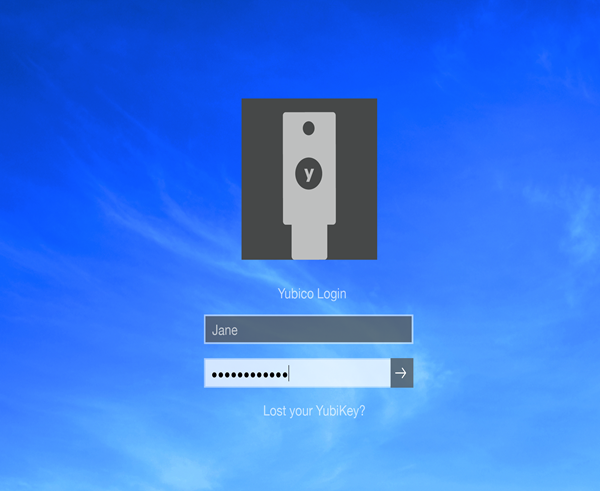

YubiKey 사용자 경험

로컬 사용자 계정이 YubiKey(YubiKey) 를 요구하도록 구성된 경우 사용자는 기본 Windows 자격 증명 공급자(Yubico Credential Provider) 대신 Yubico 자격 증명 공급자에 의해 인증됩니다 . 사용자에게 YubiKey(YubiKey) 를 삽입하라는 메시지가 표시됩니다 . 그러면 Yubico 로그인(Yubico Login) 화면이 표시됩니다. 사용자는 사용자 이름과 암호를 입력합니다.

참고(Note) : 로그인하기 위해 YubiKey USB 하드웨어의 버튼을 누를 필요는 없습니다. 경우에 따라 버튼을 누르면 로그인이 실패할 수 있습니다.

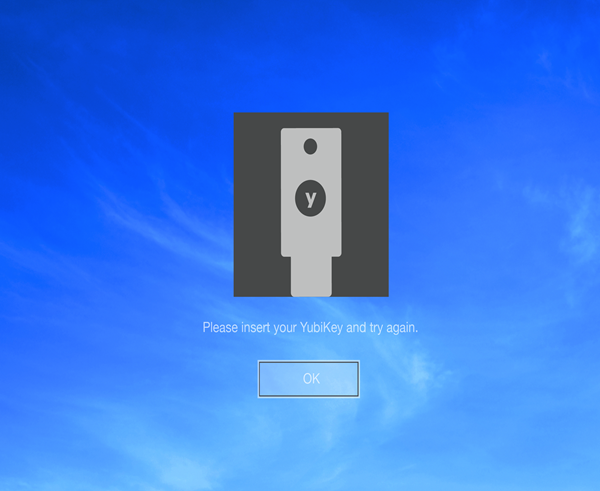

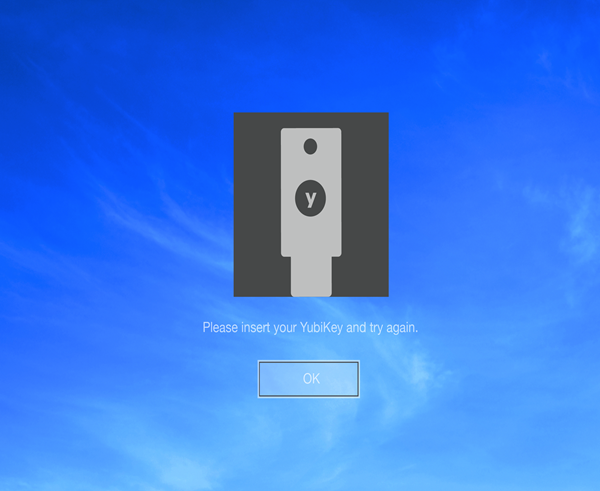

최종 사용자가 로그인할 때 올바른 YubiKey 를 시스템의 USB 포트에 삽입해야 합니다. 최종 사용자가 올바른 YubiKey(YubiKey) 를 삽입하지 않고 사용자 이름과 암호를 입력하면 인증이 실패하고 사용자에게 오류 메시지가 표시됩니다.

최종 사용자의 계정이 Windows 용 (Windows)Yubico 로그인(Yubico Login) 용 으로 구성된 경우 복구 코드가 생성되고 사용자가 YubiKey를 분실한 경우 복구 코드를 사용하여 인증할 수 있습니다. 최종 사용자는 사용자 이름, 복구 코드 및 암호를 사용하여 컴퓨터의 잠금을 해제합니다.

새 YubiKey 가 구성될 때까지 최종 사용자는 로그인할 때마다 복구 코드를 입력해야 합니다.

Windows 용 Yubico 로그인 이 (Yubico Login)YubiKey 가 삽입된 것을 감지하지 못하는 경우 키에 OTP 모드가 활성화되어 있지 않거나 YubiKey 를 삽입하지 않고 대신 이 애플리케이션과 호환되지 않는 보안 키 때문일 수 있습니다. (Security Key)YubiKey Manager 애플리케이션을 사용하여 프로비저닝할 모든 YubiKey(YubiKeys) 에 OTP 인터페이스가 활성화되어 있는지 확인하십시오.

중요(Important) : Windows 에서 지원하는 대체 로그인 방법 은 영향을 받지 않습니다. 따라서 Windows(Windows) 용 Yubico 로그인(Yubico Login) 으로 보호하는 사용자 계정에 대한 추가 로컬 및 원격 로그인 방법을 제한하여 '백도어'를 열어 두지 않았는지 확인해야 합니다.

YubiKey를 사용해 본 경우 아래 의견 섹션에서 경험을 알려주십시오.(If you try out YubiKey, let us know your experience in the comments section below.)

Configure & use YubiKey Secure Login for Local Account in Windows 10

Users can use hardware security keys, manufaсtured by Swedish company Yubico to log into a Local account on Windows 10. The company recently released the first stable version of the Yubico Login for Windows application. In this post, we will show you how to install and configure YubiKey for use on Windows 10 PCs.

YubiKey is a hardware authentication device that supports one-time passwords, public-key encryption and authentication, and the Universal 2nd Factor (U2F) and FIDO2 protocols developed by the FIDO Alliance. It allows users to securely log in to their accounts by emitting one-time passwords or using a FIDO-based public/private key pair generated by the device. YubiKey also allows for storing static passwords for use at sites that do not support one-time passwords. Facebook uses YubiKey for employee credentials, and Google supports it for both employees and users. Some password managers support YubiKey. Yubico also manufactures the Security Key, a device similar to the YubiKey, but focused on public-key authentication.

YubiKey allows users to sign, encrypt, and decrypt messages without exposing the private keys to the outside world. This feature was previously available only for Mac & Linux users.

To configure/set up YubiKey on Windows 10, you’ll need the following:

- A YubiKey USB hardware .

- Yubico Login software for Windows.

- YubiKey Manager software.

All of them are available on yubico.com under their Products tab. Also, you should note that the YubiKey app does not support local Windows accounts managed by Azure Active Directory (AAD) or Active Directory (AD) as well as Microsoft Accounts.

YubiKey hardware authentication device

Before installing the Yubico Login for Windows software, make a note of your Windows username and password for the local account. The person who installs the software must have the Windows username and password for their account. Without these, nothing can be configured, and the account is inaccessible. The default behavior of the Windows credential provider is to remember your last login, so you do not have to type in the username.

For this reason, many people may not remember the username. However, once you install the tool and reboot, the new Yubico credential provider is loaded, so that both admins and end-users have actually to type in the username. For these reasons, not only the admin but also everybody whose account is to be configured via Yubico Login for Windows should check to ensure that they can log in using the Windows username and password for their local account BEFORE the admin installs the tool and configures end-users’ accounts.

It’s also imperative to note that, once Yubico Login for Windows has been configured, there is:

- No Windows Password Hint

- No way to reset passwords

- No Remember Previous User/Login function.

Additionally, Windows automatic login is not compatible with Yubico Login for Windows. If a user whose account was set up for automatic login no longer remembers their original password when the Yubico Login for Windows configuration takes effect, the account can no longer be accessed. Address this issue preemptively by:

- Having users set new passwords before disabling automatic login.

- Have all users verify they can access their accounts with username and their new password before you use Yubico Login for Windows to configure their accounts.

Administrator permissions are required to install the software.

YubiKey Installation

First, verify your username. Once you have installed Yubico Login for Windows and rebooted, you will need to enter this in addition to your password to log in. To do this, open Command Prompt or PowerShell from the Start menu and run the command below

whoami

Take note of the full output, which should be in the form DESKTOP-1JJQRDF\jdoe, where jdoe is the username.

- Download the Yubico Login for Windows software from here.

- Run the installer by double-clicking on the download.

- Accept the end-user license agreement.

- In the installation wizard, specify the destination folder location or accept the default location.

- Restart the machine on which the software has been installed. After the restart, the Yubico credential provider presents the login screen that prompts for the YubiKey.

Because the YubiKey has not yet been provisioned, you must switch user and enter not only the password for your local Windows account, but also your username for that account. If necessary, you may have to change Microsoft Account to Local Account.

After you have logged in, search for “Login Configuration” with the green icon. (The item actually labeled Yubico Login for Windows is just the installer, not the application.)

YubiKey Configuration

Administrator permissions are required to configure the software.

Only accounts that are supported can be configured for Yubico Login for Windows. If you launch the configuration wizard, and the account you are looking for is not displayed, it is not supported and therefore not available for configuration.

During the configuration process, the following will be required;

- Primary and Backup Keys: Use a different YubiKey for each registration. If you are configuring backup keys, each user should have one YubiKey for the primary and a second one for the backup key.

- Recovery Code: A recovery code is a last-resort mechanism to authenticate a user if all YubiKeys have been lost. Recovery codes can be assigned to the users you specify; however, the recovery code is only usable if the username and password for the account are also available. The option to generate a recovery code is presented during the configuration process.

Step 1: In the Windows Start menu, select Yubico > Login Configuration.

Step 2: The User Account Control dialog appears. If you are running this from a non-Administrator account, you will be prompted for local administrator credentials. The Welcome page introduces the Yubico Login Configuration provisioning wizard:

Step 3: Click Next. The Default page of Yubico Windows Login Configuration appears.

Step 4: The configurable items are:

Slots: Select the slot where the challenge-response secret will be stored. All YubiKeys that have not been customized come pre-loaded with a credential in slot 1, so if you are using Yubico Login for Windows to configure YubiKeys that are already being used for logging into other accounts, do not overwrite slot 1.

Challenge/Response Secret: This item enables you to specify how the secret will be configured and where it will be stored. The options are:

- Use existing secret if configured – generate if not configured: The key’s existing secret will be used in the specified slot. If the device has no existing secret, the provisioning process will generate a new secret.

- Generate new, random secret, even if a secret is currently configured: A new secret will be generated and programmed to the slot, overwriting any previously configured secret.

- Manually input secret: For advanced users: During the provisioning process, the application will prompt you to input manually an HMAC-SHA1 secret (20 bytes – 40 characters hex-encoded).

Generate Recovery Code: For each user provisioned, a new recovery code will be generated. This recovery code enables the end-user to log in to the system if they have lost their YubiKey.

Note: If you select to save a recovery code while provisioning a user for a second key, any previous recovery code becomes invalid, and only the new recovery code will work.

Create Backup Device for Each User: Use this option to have the provisioning process register two keys for each user, a primary YubiKey and a backup YubiKey. If you do not want to provide recovery codes to your users, it is good practice to give each user a backup YubiKey. For more information, refer to the Primary and Backup Keys section above.

Step 5: Click Next, to select the user(s) to provision. The Select User Accounts page (If there are no local user accounts supported by Yubico Login for Windows, the list will be empty) appears.

Step 6: Select the user accounts to be provisioned during the current run of the Yubico Login for Windows by selecting the checkbox next to the username, and then click Next. The Configuring User page appears.

Step 7: The username shown in the Configuring User field shown above is the user for whom a YubiKey is currently being configured. As each username is displayed, the process prompts you to insert a YubiKey to register for that user.

Step 8: The Wait for Device page is shown while an inserted YubiKey is being detected and before it is registered for the user whose username is in the Configuring User field at the top of the page. If you have selected Create Backup Device for Each User in the Defaults page, the Configuring User field will also display which of the YubiKeys is being registered, Primary or Backup.

Step 9: If you have configured the provisioning process to use a manually specified secret, the field for the 40 hex-digit secrets is displayed. Enter the secret and click Next.

Step 10: The Programming Device page displays the progress of programming each YubiKey. The Device Confirmation page shown below displays the details of the YubiKey detected by the provisioning process, including the device serial number (if available) and the configuration status of each One-Time Password (OTP) slot. If there are conflicts between what you have set as defaults and what is possible with the detected YubiKey, a warning symbol is displayed. If everything is good to go, a check mark will be shown. If the status line shows an error icon, the error is described, and instructions for fixing it are displayed on the screen.

Step 11: Once programming is complete for a user account, that account can no longer be accessed without the corresponding YubiKey. You are prompted to remove the YubiKey just configured, and the provisioning process automatically proceeds to the next user account/YubiKey combination.

Step 12: After all, the YubiKeys for the specified user account have been provisioned:

- If the Generate Recovery Code was selected on the Defaults page, the Recovery Code page is displayed.

- If Generate Recovery Code was not selected, the provisioning process would automatically continue to the next user account.

- The provisioning process moves to Finished after the last user account is done.

The recovery code is a long string. (To eliminate problems caused by the end-user mistaking the numeral 1 for lowercase letter L and 0 for the letter O, the recovery code is encoded in Base32, which treats alphanumeric characters that look similar as if they were the same.)

The Recovery Code page is displayed after all the YubiKeys for the specified user account has been configured.

Step 13: On the Recovery Code page, generate and set a recovery code for the selected user. Once this has been done, the Copy and Save buttons to the right of the recovery code field become available.

Step 14: Copy the recovery code and save it from being shared with the user and keep it in case the user loses it.

Note: Be sure to save the recovery code at this point in the process. Once you proceed to the next screen, it is not possible to retrieve the code.

Step 15: To move to the next user account from the Select Users page, click Next. When you have configured the last user, the provisioning process displays the Finished page.

Step 16: Give each user their recovery code. End-users should save their recovery code to a safe location accessible when they cannot log in.

YubiKey User Experience

When the local user account has been configured to require a YubiKey, the user is authenticated by the Yubico Credential Provider instead of the default Windows Credential Provider. The user is prompted to insert their YubiKey. Then the Yubico Login screen is presented. The user enters their username and password.

Note: It is not necessary to press the button on the YubiKey USB hardware to log in. In some instances, pressing the button causes the login to fail.

When the end-user logs in, they must insert the correct YubiKey into a USB port on their system. If the end-user enters their username and password without inserting the correct YubiKey, authentication will fail, and the user will be presented with an error message.

If an end user’s account is configured for Yubico Login for Windows, and if a recovery code was generated, and a user loses their YubiKey(s), they can use their recovery code to authenticate. The end-user unlocks their computer with their username, recovery code, and password.

Until a new YubiKey is configured, the end-user must enter the recovery code each time they log in.

If Yubico Login for Windows does not detect that a YubiKey has been inserted, it is likely due to the key not having OTP mode enabled, or you are not inserting a YubiKey, but instead a Security Key, which is not compatible with this application. Use the YubiKey Manager application to ensure that all the YubiKeys to be provisioned have the OTP interface enabled.

Important: Alternative sign-in methods supported by Windows will not be affected. You must, therefore, restrict additional local and remote login methods for the user accounts you are protecting with Yubico Login for Windows to ensure you have not left open any ‘back doors.’

If you try out YubiKey, let us know your experience in the comments section below.