네트워크 속도가 비정상적으로 느려지거나 특정 웹사이트를 예기치 않게 사용할 수 없다고 느낀 적이 있습니까? 서비스 거부 공격(Denial of Service attack) 이 진행 중일 수 있습니다 . 서비스 거부(Denial of Service) 라는 용어에 익숙할 수 있지만 실제로는 실제 공격과 정상적인 네트워크 활동을 구별하기 어려울 수 있습니다. 서비스 거부(또는 DoS)(Denial of Service (or DoS)) 공격은 이름에서 알 수 있듯이 서비스, 특히 인터넷(Internet) 거부와 직접적인 관련이 있습니다.

DoS 공격은 사용자의 리소스를 먹고 네트워크를 무력화하여 합법적인 사용자가 웹사이트에 액세스하지 못하도록 하는 일종의 공격입니다 . DoS 공격 은 잠재적인 예방 정책이 없는 가장 정교한 공격 중 하나였으며 여전히 남아 있습니다. 이 게시물에서는 DoS 공격이 무엇인지, 더 잘 방지하는 방법과 공격을 받았다는 사실을 알았을 때 해야 할 일에 대해 설명합니다.

DoS 또는 서비스 거부 공격 (Service Attack)이란(Denial) 무엇 입니까?

DoS 공격 에서 악의적인 의도를 가진 공격자는 사용자가 서비스에 액세스하지 못하도록 합니다. 그는 당신의 컴퓨터와 그 네트워크 연결, 또는 당신이 사용하려는 웹사이트의 컴퓨터와 네트워크를 표적으로 삼아 그렇게 합니다. 따라서 그는 귀하가 귀하의 이메일이나 온라인 계정에 액세스하는 것을 방지할 수 있습니다.

온라인 거래 활동을 위해 인터넷 뱅킹(Internet Banking) 계정에 로그인하려고 하는 상황을 상상해 보십시오 . 그러나 이상하게 보일 수 있지만 빠른 인터넷 연결에도 불구하고 은행 웹사이트에 대한 액세스가 거부되었습니다. 이제 두 가지 가능성이 있습니다. 인터넷 서비스 공급자가 다운되었거나 DoS 공격을 받고 있습니다!

DoS 공격 에서 공격자는 해당 웹 사이트의 주 서버에 불필요한 요청을 대량으로 보냅니다. 기본적으로 과부하가 걸리고 용량이 다시 유지되기 전에 추가 요청이 차단됩니다. 이로 인해 이 웹사이트에 대한 합법적인 요청이 거부되고 결과적으로 귀하가 피해자( you’re the victim) 입니다.

그러나 공격자의 동기에 따라 공격 방식이 다를 수 있지만 DoS 공격을 시작하는 가장 일반적인 방법은 이것이다. 다른 공격 방법에는 특정 사람이 특정 웹 사이트에 액세스하는 것을 방지하거나 서버 측에서 두 시스템 간의 연결을 차단하여 서비스를 방해하는 등이 포함될 수 있습니다.

일부 공격자는 또 다른 종류의 DoS 공격 을 하기도 합니다. 즉, 많은 스팸 이메일이 생성되어 받은 편지함(Inbox) 에 넘쳐나서 메일 서버에 대한 추가 요청이 금지 되는 이메일 폭탄 공격입니다. (Email bombing)이것은 Yahoo, Outlook(Yahoo, Outlook, etc) 등과 같은 공용 메일 서비스는 말할 것도 없고 고용주가 제공한 이메일 계정에서도 광범위하게 발생할 수 있습니다 . 할당된 스토리지 할당량이 가득 차면 더 이상 합법적인 이메일을 받지 못할 수도 있습니다. 야망이 매우 다양하기 때문에 공격자의 동기는 '그냥 재미'에서 재정적 문제, 복수에 이르기까지 다양할 수 있습니다.

관련(Related) : 브라우저 가 메시지에 액세스하기 전에 브라우저를 확인하는 중 멈춤.(Checking Your Browser Before Accessing)

DoS 공격 유형

공격의 성격과 의도 에 따라 네트워크에 DoS 공격 을 시작하는 데 사용할 수 있는 여러 유형의 프로그램이 있습니다 . 가장 일반적으로 사용되는 DoS 공격은 다음과 같습니다.

1] SYN 홍수

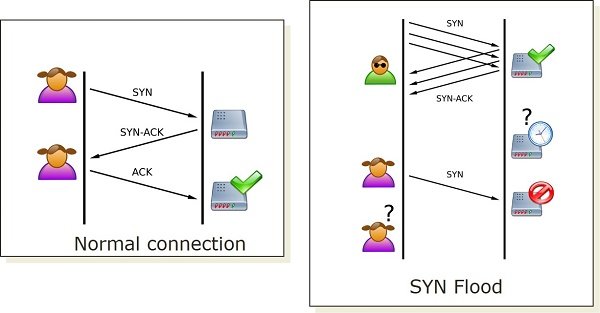

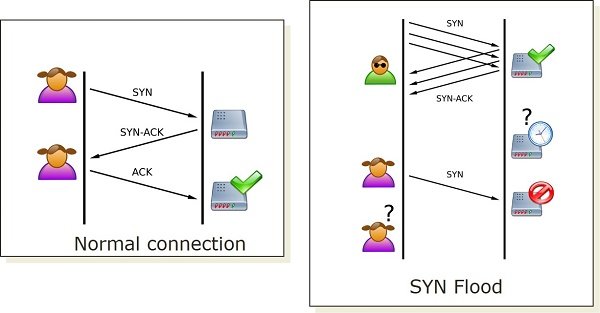

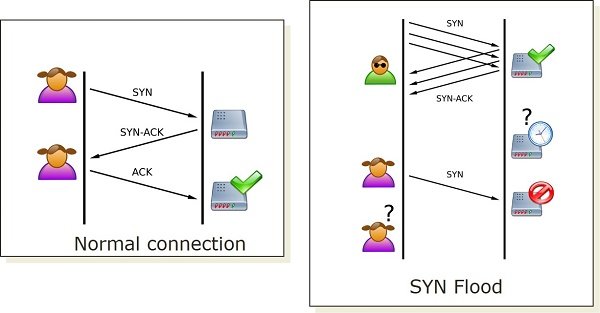

SYN Flood 는 (SYN Flood)TCP 연결 을 여는 표준 방식을 부당하게 이용 합니다. 클라이언트가 서버의 열린 포트로 TCP 연결을 열려고 하면 (TCP)SYN 패킷을 보냅니다. 서버는 패킷을 수신하고 처리한 다음 TCB(전송 제어 블록)(Transmission Control Block (TCB)) 테이블 에 저장된 소스 클라이언트 정보를 포함 하는 SYN-ACK 패킷을 다시 보냅니다 . 정상적인 상황에서 클라이언트는 서버의 응답을 확인 하는 ACK 패킷을 다시 보내어 (ACK)TCP 연결을 엽니다. 그러나 잠재적인 SYN 플러드 공격 에서(SYN flood attack), 공격자는 대상 시스템에서 합법적인 요청으로 처리되는 패러디 IP 주소를 사용하여 연결 요청을 보냅니다. 그 후, 이들 각각을 처리하느라 바쁘고 이러한 모든 악의적인 요청에 대해 연결을 열려고 시도합니다.

정상적인 상황에서 클라이언트는 서버의 응답을 확인 하는 ACK 패킷을 다시 보내어 (ACK)TCP 연결을 엽니다. 그러나 잠재적인 SYN 플러드 공격에서 공격자는 대상 시스템에서 합법적인 요청으로 처리되는 패러디 IP 주소를 사용하여 연결 요청을 보냅니다. 그 후, 이들 각각을 처리하느라 바쁘고 이러한 모든 악의적인 요청에 대해 연결을 열려고 시도합니다. 이로 인해 서버는 실제로 도착하지 않는 각 연결 요청에 대한 ACK 패킷을 계속 기다리게 됩니다. (ACK)이러한 요청은 서버의 TCB 를 빠르게 채웁니다.(TCB)연결 시간이 초과되기 전에 테이블에 추가하여 합법적인 연결 요청을 대기 대기열에 넣습니다.

읽기(Read) : 몸값 서비스 거부란 무엇입니까(What is Ransom Denial of Service) ?

2] HTTP 홍수

이것은 웹 서비스 및 애플리케이션을 공격하는 데 가장 일반적으로 사용됩니다. 고속 네트워크 트래픽에 큰 중점을 두지 않고 이 공격은 완전하고 겉보기에 유효한 HTTP POST 요청(HTTP POST requests) 을 보냅니다 . 대상 서버의 리소스를 고갈시키도록 특별히 설계된 공격자는 이러한 요청을 많이 보내 대상 서버가 가짜 요청을 처리하는 동안 더 이상 합법적인 요청을 가져오지 않도록 합니다. 그러나 너무 간단하지만 헤더(Header) 의 내용이 두 경우 모두 허용되는 것처럼 보이기 때문에 이러한 HTTP 요청을 유효한 요청 과 구별하는 것은 매우 어렵습니다 .

3] 분산 서비스 거부 (Distributed Denial)공격(Service Attack) ( DDoS )

분산 서비스 거부(Distributed Denial of Service) 또는 DDoS 공격은 이 갱단의 장식된 장교와 같습니다. 일반 DoS(DoS) 공격 보다 훨씬 정교한 DDoS 는 두 대 이상의 컴퓨터를 통해 대상 시스템에 트래픽을 생성합니다. 공격자는 손상된 여러 대의 컴퓨터와 기타 장치를 동시에 제어하고 대상 서버에 트래픽을 범람시키는 작업을 분산하여 리소스와 대역폭을 많이 먹습니다. 공격자는 보안 문제가 남아 있는 경우 사용자의 컴퓨터를 사용하여 다른 컴퓨터에 대한 공격을 시작할 수도 있습니다.

이제 DDoS 공격 은 (DDoS attack)DoS 와 비교할 때 훨씬 더 효과적이고 현실적일 수 있습니다 . 여러 연결을 쉽게 처리할 수 있는 일부 웹 사이트는 동시에 수많은 스팸 요청을 보내 쉽게 다운될 수 있습니다. 봇넷(Botnets) 은 바이러스를 주입하여 보안이 위협받을 수 있는 모든 종류의 취약한 장치를 모집하고 공격자가 제어하고 DDoS 공격 에 사용할 수 있는 좀비 군대 에 등록하는 데 사용됩니다. (Zombie army)따라서(Hence) 일반 컴퓨터 사용자는 시스템 내부와 주변의 보안 허점을 인식해야 합니다.

DoS 공격 방지

DoS 공격은 미리 결정할 수 없습니다. DoS 공격 의 피해자가 되는 것을 막을 수는 없습니다 . 효과적인 방법은 많지 않습니다. 그러나 귀하의 컴퓨터가 다른 컴퓨터를 공격하는 데 사용될 수 있는 그러한 공격의 일부가 될 가능성을 줄일 수 있습니다. 유리한 확률을 얻는 데 도움이 될 수 있는 아래의 두드러진 점을 기록해 두십시오.

- 아직 수행하지 않은 경우 네트워크 에 바이러스 백신(antivirus) 프로그램과 방화벽(firewall) 을 배포합니다 . 이는 인증된 사용자에게만 대역폭 사용을 제한하는 데 도움이 됩니다.

- 서버 구성(Server configuration) 은 공격의 가능성을 줄이는 데 도움이 될 수 있습니다. 어떤 회사의 네트워크 관리자라면 네트워크 구성을 살펴보고 인증되지 않은 사용자가 서버 리소스에 접근하지 못하도록 차단하는 방화벽 정책을 강화하십시오.

- 일부 타사 서비스 는 (third-party services)DoS 공격 에 대한 지침과 보호를 제공합니다 . 이것들은 비싸지 만 효과적 일 수 있습니다. 네트워크에 이러한 서비스를 배포할 자본이 있다면 시작하는 것이 좋습니다.

DoS 공격은 일반적으로 은행 및 금융 부문 회사, 무역 및 상업 스텁 등과 같은 세간의 이목을 끄는 조직 을 대상으로 합니다. 잠재적인 공격을 방지하기 위해 완전히 인식하고 계속 주의를 기울여야 합니다. (high-profile organizations)이러한 공격이 기밀 정보의 절도와 직접적인 관련은 없지만 피해자가 문제를 해결하는 데 막대한 시간과 비용을 들일 수 있습니다.

유용한 링크:(Useful links:)

- 서비스 (Service Attacks)거부(Denial) 공격 방지 – MSDN

- DoS/Denial서비스 거부 공격(Service Attacks) 방지 를 위한 모범 사례 – MSDN

- 서비스 거부 공격(Denial-of-Service Attacks) 이해 – US-Cert.go v

- 서비스 거부 (Against Denial)공격(Service Attacks – Read) 으로부터 Office 365 방어 – Microsoft 에서 더 읽어보기

- 이미지 출처 위키피디아.

Denial of Service (DoS) Attack: What it is and how to prevent it

Have уou ever felt an unusual slowness in your network speed or unеxpected unavailability of a certain website? Chanсeѕ could be that there could be a Denial of Service attack in progress. You might be familiar with the term – Denial of Service but in reality, it can be difficult to distinguish between a real attack and normal network activity. Denial of Service (or DoS) attack, which, as the name suggests, directly relates to being denied a service, notably, the Internet.

A DoS attack is a kind of attack that eats upon the resources of a user and brings the network down to its knees, thereby preventing legitimate users from accessing any website. The DoS attack has been and remains one of the most sophisticated attacks to which one does not have a potential prevention policy. In this post, we’ll shed some light on what is a DoS attack and how to better prevent it and what to do in case you know that you’re attacked.

What is DoS or Denial of Service Attack

In a DoS attack, an attacker with malicious intent prevents users from accessing a service. He does so by either targeting your computer and its network connection, or the computers and network of the website that you are trying to use. He can thus prevent you from accessing your email or online accounts.

Imagine a situation, where you are trying to log into your Internet Banking account for online transaction activity. However, as strange as it may seem, you are denied access to the bank’s website, in spite of having a swift internet connection. Now there could be two possibilities – either your internet service provider is down or you’re under a DoS attack!

In a DoS attack, the attacker sends out a flood of superfluous requests to the main server of the website in question, which basically overloads it and blocks out any further requests before the capacity is retained back. This causes a denial of the incoming legitimate requests for this website and consequentially, you’re the victim.

However, the ways of attack may differ based on the motives of the attacker but this is the most common way to launch a DoS attack. Other ways of attacking may involve preventing a particular person from accessing a certain website, obstructing the connection between two machines at the server end, therefore, disrupting the service, etc.

Some attackers also act on another kind of DoS attack – Email bombing in which a lot of spam emails are generated and flooded into one’s Inbox so that any further request to the mail server is debarred. This can happen widely, even on the email account provided to you by your employers, not to mention the public mail services like Yahoo, Outlook, etc. You can even get deprived of receiving any further legitimate emails as your allotted storage quota will be filled up. With a great deal of variety in their ambitions, the motivation of attackers may range from ‘just-for-fun’ to financial clinch to revenge.

Related: Browser stuck at Checking Your Browser Before Accessing message.

Types of DoS Attacks

Based on the nature and intent of the attack, there are several types of programs that can be used to launch DoS attacks on your network. Take a note of the below most commonly used DoS attacks:

1] SYN Flood

SYN Flood takes undue advantage of the standard way to open a TCP connection. When a client wants to open a TCP connection with the server’s open port, it sends out a SYN packet. The server receives the packets, processes it, and then sends back a SYN-ACK packet which includes the source client’s information stored in Transmission Control Block (TCB) table. Under normal circumstances, the client would send back an ACK packet acknowledging the server’s response and hence opening a TCP connection. However, under a potential SYN flood attack, the attacker sends out an army of connection requests using a parody IP address which are treated as legitimate requests by the target machine. Subsequently, it gets busy processing each one of these and makes an attempt to open a connection for all of these malevolent requests.

Under normal circumstances, the client would send back an ACK packet acknowledging the server’s response and hence opening a TCP connection. However, under a potential SYN flood attack, the attacker sends out an army of connection requests using a parody IP address which are treated as legitimate requests by the target machine. Subsequently, it gets busy processing each one of these and makes an attempt to open a connection for all of these malevolent requests. This causes the server to keep waiting for an ACK packet for each connection request which actually never arrives. These requests quickly fill up the server’s TCB table before it can time any connection out and thus any further legitimate connection requests are pushed into the waiting queue.

Read: What is Ransom Denial of Service?

2] HTTP Flood

This is most commonly used for attacking web services and applications. Without putting much emphasis on high-rate network traffic, this attack sends out a complete and seemingly valid HTTP POST requests. Designed specifically to exhaust the target server’s resources, the attacker sends out a number of these requests to make sure the further legitimate requests are not pulled through by the target server while it is busy processing the fake requests. Yet so simple but it is very difficult to distinguish these HTTP requests from the valid ones as the content of the Header seems admissible in both the cases.

3] Distributed Denial of Service Attack (DDoS)

Distributed Denial of Service or DDoS attack is like the decorated officer in this gang. Much sophisticated by levels above normal DoS attack, DDoS generates the traffic on the target machine via more than one computer. The attacker controls several compromised computers and other devices at once and distributes the task of flooding the target server with traffic, heavily eating on its resources and bandwidth. The attacker can also use your computer to launch an attack on another computer if there are lingering security issues.

Now, as obvious as it is, a DDoS attack can be much more effective and real when comparing to DoS. Some websites which can easily handle multiple connections can be brought down easily by sending numerous simultaneous spam requests. Botnets are used to recruit all sorts of vulnerable devices whose security can be compromised by injecting a virus into them and signing them up for Zombie army which the attacker can control and use them for a DDoS attack. Hence, being a normal computer user, you need to be aware of security loopholes in and around your system otherwise you might end up doing somebody’s dirty work and never know about it.

DoS attack prevention

DoS attacks can not be pre-determined. You can’t prevent being a victim of the DoS attack. There are not many effective ways to that. However, you can reduce the prospect of being a part of such an attack where your computer can be used to attack another. Take note of below salient points which can help you get the odds in your favor.

- Deploy an antivirus program and firewall into your network if not already done. This helps in restricting the bandwidth usage to authenticated users only.

- Server configuration can help diminish the probability of being attacked. If you’re a network administrator at some firm, take a look at your network configurations and harden the firewall policies to block out unauthenticated users from addressing the server’s resources.

- Some third-party services offer guidance and protection against DoS attacks. These can be expensive but effective as well. If you have the capital to deploy such services in your network, better get going.

DoS attacks are generally targeted to high-profile organizations such as banking and financial sector companies, trade and commercial stubs, etc. One should be fully aware and keep looking over one’s shoulder to prevent any potential attacks. Although these attacks do not directly relate to the theft of confidential information, it can cost the victims a hefty sum of time and money to get rid of the problem.

Useful links:

- Preventing Denial of Service Attacks – MSDN

- Best Practices for Preventing DoS/Denial of Service Attacks – MSDN

- Understanding Denial-of-Service Attacks – US-Cert.gov

- Defending Office 365 Against Denial of Service Attacks – Read more at Microsoft

- Image source Wikipedia.