Mac 이 이상하게 작동하고 루트킷이 의심되는 경우 여러 도구를 사용하여 다운로드 및 스캔 작업을 시작해야 합니다. 루트킷(rootkit) 이 설치되어 있어도 알지 못할 수 있다는 점은 주목할 가치가 있습니다 .

루트킷을 특별하게 만드는 주요 요소는 누군가가 사용자 모르게 컴퓨터에 대한 원격 관리자 제어 권한을 부여한다는 것입니다. 누군가가 귀하의 컴퓨터에 액세스하면 단순히 귀하를 염탐하거나 컴퓨터를 원하는 대로 변경할 수 있습니다. 여러 스캐너를 시도해야 하는 이유는 루트킷을 감지하기가 매우 어렵기 때문입니다.

제 경우에는 클라이언트 컴퓨터에 루트킷이 설치되어 있다고 의심되기라도 하면 즉시 데이터를 백업하고 운영 체제를 새로 설치합니다. 이것은 분명히 말보다 쉽지만 모든 사람에게 권장하는 것은 아닙니다. 루트킷이 있는지 확실하지 않은 경우 루트킷을 발견하기 위해 다음 도구를 사용하는 것이 가장 좋습니다. 여러 도구를 사용해도 아무 것도 나오지 않는다면 아마도 괜찮을 것입니다.

루트킷이 발견되면 제거에 성공했는지 아니면 완전히 새로 시작해야 하는지 여부를 결정하는 것은 사용자의 몫입니다. OS X 은 (OS X)UNIX 를 기반으로 하기 때문에 많은 스캐너가 명령줄을 사용하고 상당한 기술적 노하우가 필요 하다는 점도 언급할 가치가 있습니다. 이 블로그는 초보자를 대상으로 하므로 Mac(Mac) 에서 루트킷을 감지하는 데 사용할 수 있는 가장 쉬운 도구를 사용하려고 합니다 .

Mac용 Malwarebytes

Mac 에서 루트킷을 제거하는 데 사용할 수 있는 가장 사용자 친화적인 프로그램 은 Malwarebytes for Mac 입니다. 루트킷뿐만 아니라 모든 종류의 Mac 바이러스 또는 맬웨어에도 적용됩니다.

무료 평가판을 다운로드하여 최대 30일 동안 사용할 수 있습니다. 프로그램을 구매하고 실시간 보호를 받으려면 비용이 $40입니다. 사용하기 가장 쉬운 프로그램이지만 탐지하기 정말 어려운 루트킷을 찾지는 않을 것이므로 아래 명령줄 도구를 사용하는 데 시간을 할애할 수 있다면 루트킷이 없습니다.

루트킷 헌터

루트킷 헌터 는 루트킷을 찾기 위해 (Rootkit Hunter)Mac 에서 사용하는 가장 좋아하는 도구 입니다. 상대적으로 사용하기 쉽고 출력이 매우 이해하기 쉽습니다. 먼저 다운로드 페이지(download page) 로 이동 하여 녹색 다운로드 버튼을 클릭합니다.

계속해서 .tar.gz(.tar.gz) 파일을 두 번 클릭 하여 압축을 풉니다. 그런 다음 터미널(Terminal) 창을 열고 CD 명령을 사용하여 해당 디렉토리로 이동합니다.

일단 거기에 있으면 installer.sh 스크립트를 실행해야 합니다. 이렇게 하려면 다음 명령을 사용합니다.

sudo ./installer.sh – install

스크립트를 실행하려면 암호를 입력하라는 메시지가 표시됩니다.

모든 것이 잘 되었다면 설치 시작과 생성 중인 디렉토리에 대한 몇 줄을 볼 수 있을 것입니다. 마지막에 Installation Complete( Installation Complete) 라고 표시되어야 합니다 .

실제 루트킷 스캐너를 실행하기 전에 속성 파일을 업데이트해야 합니다. 이렇게 하려면 다음 명령을 입력해야 합니다.

sudo rkhunter – propupd

이 프로세스가 작동했음을 나타내는 짧은 메시지가 표시됩니다. 이제 마침내 실제 루트킷 검사를 실행할 수 있습니다. 그렇게 하려면 다음 명령을 사용하십시오.

sudo rkhunter – check

가장 먼저 할 일은 시스템 명령을 확인하는 것입니다. 대부분의 경우 여기에서는 녹색 확인(OKs) 을 원하고 가능한 한 적은 수의 빨간색 경고(Warnings) 를 원합니다. 완료되면 Enter 키를 누르면 루트킷 검사가 시작됩니다.

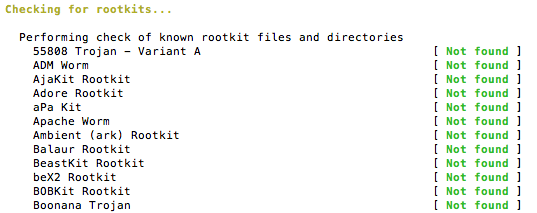

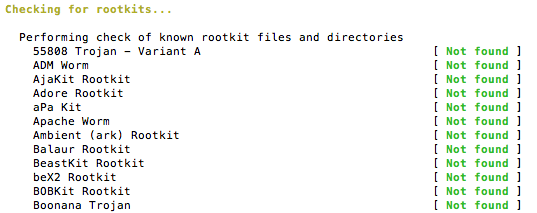

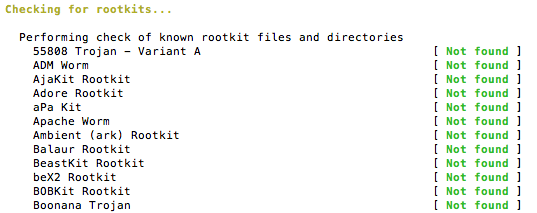

여기에서 모든 항목이 Not Found 라고 표시되도록 하고 싶습니다 . 여기에 빨간색이 나타나면 루트킷이 설치된 것입니다. 마지막으로 파일 시스템, 로컬 호스트 및 네트워크에 대한 몇 가지 검사를 수행합니다. 마지막에 결과에 대한 멋진 요약을 제공합니다.

경고에 대한 자세한 내용을 보려면 cd /var/log 를 입력한 다음 sudo cat rkhunter.log 를 입력하여 전체 로그 파일과 경고에 대한 설명을 확인합니다. 명령이나 시작 파일 메시지는 일반적으로 정상이므로 너무 걱정할 필요가 없습니다. 가장 중요한 것은 루트킷을 확인할 때 아무 것도 발견되지 않았다는 것입니다.

chkrootkit

chkrootkit 은 로컬에서 루트킷의 징후를 확인하는 무료 도구입니다. 현재 약 69개의 다른 루트킷을 확인합니다. 사이트로 이동하여 상단의 다운로드 를 클릭한 다음 (Download)chkrootkit 최신 소스 tarball(chkrootkit latest Source tarball) 을 클릭 하여 tar.gz 파일을 다운로드하십시오.

Mac 에서 (Mac)다운로드(Downloads) 폴더로 이동하여 파일을 두 번 클릭합니다. 압축(uncompress it) 을 풀고 Finder 에 (Finder)chkrootkit-0.XX 라는 폴더를 만듭니다 . 이제 터미널(Terminal) 창을 열고 압축되지 않은 디렉터리로 이동합니다.

기본적으로 다운로드(Downloads) 디렉터리로 cd한 다음 chkrootkit 폴더로 이동합니다. 일단 거기에 명령을 입력하여 프로그램을 만듭니다.

sudo make sense

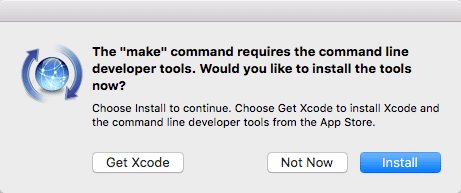

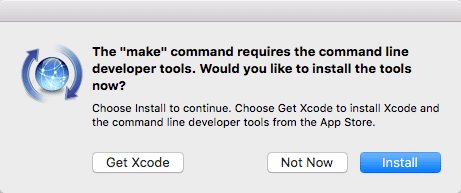

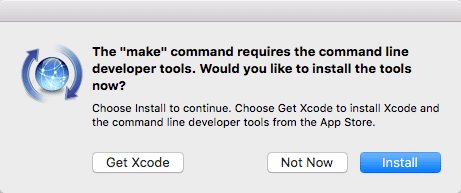

여기에서 sudo(sudo) 명령 을 사용할 필요는 없지만 실행하려면 루트 권한이 필요하므로 포함시켰습니다. 명령이 작동하기 전에 make(make) 명령 을 사용하려면 개발자 도구를 설치해야 한다는 메시지가 표시될 수 있습니다 .

계속해서 설치(Install) 를 클릭 하여 명령을 다운로드하고 설치하십시오. 완료되면 명령을 다시 실행하십시오. 경고 등을 많이 볼 수 있지만 무시하십시오. 마지막으로 다음 명령을 입력하여 프로그램을 실행합니다.

sudo ./chkrootkit

아래와 같은 출력이 표시되어야 합니다.

세 가지 출력 메시지 중 하나가 표시 됩니다. 감염( not infected) 되지 않음 , 테스트(not tested) 되지 않음 및 찾을 수 없음(not found) . 감염되지 않음은 루트킷 서명을 찾지 못했음을 의미하고, 찾을 수 없음은 테스트할 명령을 사용할 수 없음을 의미하며, 테스트되지 않음은 다양한 이유로 테스트가 수행되지 않았음을 의미합니다.

바라건대(Hopefully) 모든 것이 감염되지 않은 것으로 나오지만 감염이 발견되면 컴퓨터가 손상된 것(machine has been compromised) 입니다. 프로그램 개발자는 루트킷을 제거하기 위해 기본적으로 OS를 다시 설치해야 한다고 README 파일에 작성합니다. 이는 기본적으로 제가 또한 제안하는 것입니다.(README)

ESET 루트킷 탐지기

ESET Rootkit Detector 는 훨씬 사용하기 쉬운 또 다른 무료 프로그램이지만 주요 단점은 OS X 10.6 , 10.7 및 10.8에서만 작동한다는 것입니다. 현재 OS X(OS X) 이 10.13에 가깝다는 것을 고려하면 이 프로그램은 대부분의 사람들에게 도움이 되지 않을 것입니다.

불행히도 Mac(Mac) 에서 루트킷을 확인하는 프로그램은 많지 않습니다 . Windows 에는 더 많은 것이 있으며 Windows 사용자 기반이 훨씬 더 크기 때문에 이해할 수 있습니다. 그러나 위의 도구를 사용하면 루트킷이 컴퓨터에 설치되어 있는지 여부에 대한 적절한 아이디어를 얻을 수 있습니다. 즐기다!

How to Check Your Mac for Rootkits

If уоυr Mac is acting strangely and уou suspect a rootkit, then you’ll need to get to work downloadіng and scanning with several different tools. It’s worth noting that you could hаve a rootkit installed and not even know it.

The main distinguishing factor that makes a rootkit special is that it gives someone remote administrator control over your computer without your knowledge. Once someone has access to your computer, they can simply spy on you or they can make any change they want to your computer. The reason why you have to try several different scanners is that rootkits are notoriously hard to detect.

For me, if I even suspect there is a rootkit installed on a client computer, I immediately back up the data and perform a clean install of the operating system. This is obviously easier said than done and it’s not something I recommend everyone do. If you’re not sure if you have a rootkit, it’s best to use the following tools in the hopes of discovering the rootkit. If nothing comes up using multiple tools, you’re probably OK.

If a rootkit is found, it’s up to you to decide whether the removal was successful or whether you should just start from a clean slate. It’s also worth mentioning that since OS X is based on UNIX, a lot of the scanners use the command line and require quite a bit of technical know-how. Since this blog is geared towards beginners, I’m going to try to stick to the easiest tools that you can use to detect rootkits on your Mac.

Malwarebytes for Mac

The most user-friendly program you can use to remove any rootkits from your Mac is Malwarebytes for Mac. It’s not just for rootkits, but also any kind of Mac viruses or malware.

You can download the free trial and use it for up to 30 days. The cost is $40 if you want to purchase the program and get real-time protection. It’s the easiest program to use, but it’s also probably not going to find a really hard-to-detect rootkit, so if you can take the time to use the command line tools below, you’ll get a much better idea of whether or not you have a rootkit.

Rootkit Hunter

Rootkit Hunter is my favorite tool to use on the Mac for finding rootkits. It’s relatively easy to use and the output is very easy to understand. Firstly, go to the download page and click on the green download button.

Go ahead and double-click on the .tar.gz file to unpack it. Then open a Terminal window and navigate to that directory using the CD command.

Once there, you need to run the installer.sh script. To do this, use the following command:

sudo ./installer.sh – install

You’ll be prompted to enter your password to run the script.

If all went well, you should see some lines about the installation starting and directories being created. At the end, it should say Installation Complete.

Before you run the actual rootkit scanner, you have to update the properties file. To do this, you need to type the following command:

sudo rkhunter – propupd

You should get a short message indicating that this process worked. Now you can finally run the actual rootkit check. To do that, use the following command:

sudo rkhunter – check

The first thing it’ll do is check the system commands. For the most part, we want green OKs here and as few red Warnings as possible. Once that is complete, you will press Enter and it’ll start checking for rootkits.

Here you want to ensure all of them say Not Found. If anything comes up red here, you definitely have a rootkit installed. Lastly, it’ll do some checks on the file system, local host, and network. At the very end, it’ll give you a nice summary of the results.

If you want more details about the warnings, type in cd /var/log and then type in sudo cat rkhunter.log to see the entire log file and the explanations for the warnings. You don’t have to worry too much about the commands or startup files messages as those are normally OK. The main thing is that nothing was found when checking for rootkits.

chkrootkit

chkrootkit is a free tool that will locally check for signs of a rootkit. It currently checks for about 69 different rootkits. Go to the site, click on Download at the top and then click on chkrootkit latest Source tarball to download the tar.gz file.

Go to the Downloads folder on your Mac and double-click on the file. This will uncompress it and create a folder in Finder called chkrootkit-0.XX. Now open a Terminal window and navigate to the uncompressed directory.

Basically, you cd into the Downloads directory and then into the chkrootkit folder. Once there, you type in the command to make the program:

sudo make sense

You don’t have to use the sudo command here, but since it requires root privileges to run, I have included it. Before the command will work, you might get a message saying the developer tools need to be installed in order to use the make command.

Go ahead and click on Install to download and install the commands. Once complete, run the command again. You may see a bunch of warnings, etc., but just ignore those. Lastly, you will type the following command to run the program:

sudo ./chkrootkit

You should see some output like what is shown below:

You’ll see one of three output messages: not infected, not tested and not found. Not infected means it didn’t find any rootkit signature, not found means the command to be tested is not available and not tested means the test was not performed due to various reasons.

Hopefully, everything comes out not infected, but if you do see any infection, then your machine has been compromised. The developer of the program writes in the README file that you should basically reinstall the OS in order to get rid of the rootkit, which is basically what I also suggest.

ESET Rootkit Detector

ESET Rootkit Detector is another free program that is much easier to use, but the main downside is that it only works on OS X 10.6, 10.7 and 10.8. Considering OS X is almost to 10.13 right now, this program won’t be helpful for most people.

Unfortunately, there aren’t many programs out there that check for rootkits on Mac. There are a lot more for Windows and that’s understandable since the Windows user base is so much larger. However, using the tools above, you should hopefully get a decent idea of whether or not a rootkit is installed on your machine. Enjoy!