이 Ransomware 예방 및 보호 가이드에서는 Ransomware 예방과 잘못된 이유로 뉴스를 만들고 있는 새로운 멀웨어인 Ransomware 를 차단 및 예방하기 위해 취할 수 있는 조치를 살펴봅니다.

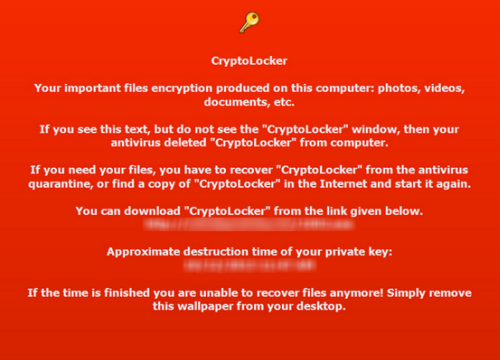

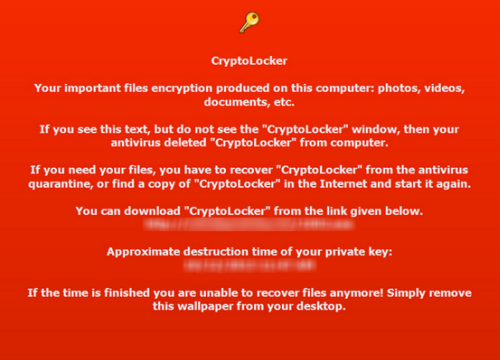

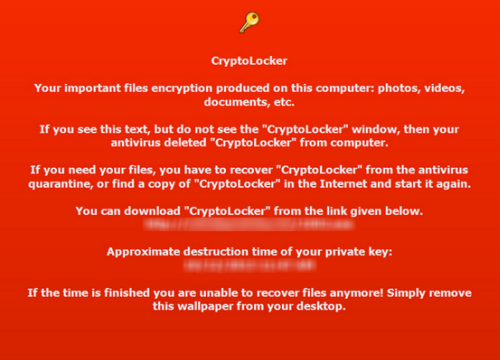

(Time)우리는 위협과 컴퓨터 사용자에게 위험을 초래하는 랜섬 웨어(Ransomware) 와 같은 새로운 멀웨어 변종에 대해 계속해서 배웁니다 . 랜섬웨어 바이러스는 파일이나 컴퓨터에 대한 액세스를 잠그고 액세스 권한을 되찾기 위해 작성자에게 몸값을 요구합니다. 일반적으로 익명의 선불 현금 바우처 또는 비트코인(Bitcoin) 을 통해 허용됩니다 . 최근 관심을 끈 특정 랜섬웨어 위협 중 하나는 FBI 랜섬웨어인 Crilock & Locker 와 별개 로 Cryptolocker 입니다.

랜섬웨어의 특징은 자체적으로(종종 이메일을 통해) 또는 백도어 또는 다운로더를 통해 추가 구성 요소로 제공된다는 것입니다. 이메일, 인스턴트 메시지, 소셜 네트워킹 사이트 또는 손상된 웹사이트에서 악성 링크를 클릭하거나 악성 이메일 첨부 파일을 다운로드하여 열면 컴퓨터가 랜섬웨어에 감염될 수 있습니다. 또한 악명 높은 바이러스와 마찬가지로 대부분의 바이러스 백신 프로그램에서 탐지되지 않을 수 있습니다. 그리고 바이러스 백신 소프트웨어가 랜섬웨어를 제거할 수 있다고 해도 많은 경우 잠긴 파일과 데이터만 남게 됩니다!

랜섬웨어를 방지하는 방법

상황이 걱정스럽고 대부분의 경우 결과가 치명적이지만 맬웨어 작성자의 규칙을 준수하지 않으면 암호화된 파일이 복구할 수 없을 정도로 손상될 수 있으므로 특정 예방 조치를 취하여 문제를 방지할 수 있습니다. 랜섬웨어 암호화를 막을 수 있습니다! 취할 수 있는 랜섬웨어 예방 조치(Ransomware prevention steps) 를 살펴보겠습니다 . 이 단계는 Ransomware(Ransomware) 를 차단하고 예방하는 데 도움이 될 수 있습니다 .

업데이트된 OS 및 보안 소프트웨어(Updated OS & security software)

Windows 10/8/7과 같은 완전히 업데이트된 최신 운영 체제 , (fully updated modern operating system)우수한 바이러스 백신 소프트웨어(antivirus software) 또는 Internet Security Suite(good antivirus software or an Internet Security Suite) 및 업데이트된 보안 브라우저(updated secure browser) , 업데이트된 이메일 클라이언트(updated email client) 를 사용한다는 것은 말할 필요도 없습니다 . .exe 파일을 차단(block .exe files) 하도록 이메일 클라이언트를 설정합니다 .

맬웨어(Malware) 작성자는 오래된 버전의 OS를 실행하는 컴퓨터 사용자를 쉬운 대상으로 찾습니다. 그들은 이 악명 높은 범죄자가 시스템에 조용히 침투하기 위해 악용할 수 있는 몇 가지 취약점을 가지고 있는 것으로 알려져 있습니다. 따라서 소프트웨어를 패치하거나 업데이트하십시오. 평판이 좋은 보안 제품군을 사용하십시오. 맬웨어 작성자는 탐지를 피하기 위해 자주 새로운 변종을 전송하므로 맬웨어 방지 소프트웨어와 소프트웨어 방화벽을 결합한 프로그램을 실행하여 위협이나 의심스러운 동작을 식별하는 데 도움이 되도록 항상 권장합니다. Ransomware 트릭 및 브라우저 동작 에 대한 이 게시물을 읽고 싶을 수도 있습니다 .

Windows 10의 랜섬웨어 보호에(Ransomware protection in Windows 10) 대해 읽어 보세요.(Read about Ransomware protection in Windows 10.)

데이터 백업(Back up your data)

정기적인 백업(regular backups) 을 통해 컴퓨터가 랜섬웨어(Ransomware) 에 감염되었을 때 발생하는 피해를 최소화할 수 있습니다 . 사실 마이크로소프트(Microsoft) 는 최선을 다해 백업이 크립토로커 를 포함한 랜섬웨어에 대한 최선의 방어책 이라고 말했다 .

알 수 없는 링크를 클릭하거나 알 수 없는 출처의 첨부 파일을 다운로드하지 마십시오.(Never click on unknown links or download attachments from unknown sources)

이것은 중요하다. 이메일 은 (Email)Ransomware 가 컴퓨터에 침투하는 데 사용하는 일반적인 벡터 입니다. 따라서 의심스러워 보이는 링크는 절대 클릭하지 마십시오. 1%의 의심이 있더라도 - 하지 마십시오! 첨부 파일의 경우에도 마찬가지입니다. 친구, 친척 및 동료로부터 기대하는 첨부 파일을 반드시 다운로드할 수 있지만 친구로부터 받을 수도 있는 메일 전달에 매우 주의하십시오. 이러한 시나리오에서 기억해야 할 작은 규칙: 확신이 서지 않는다면 – 하지(If in doubt – DONT) 마세요! 이메일 첨부 파일을 열 때나 (when opening email attachments)웹 링크를 클릭(clicking on web links) 하기 전에 취해야 할 예방 조치를 살펴보십시오 .

RansomSaver 는 랜섬웨어 맬웨어 파일이 첨부된 이메일을 탐지하고 차단하는 Microsoft Outlook 용 매우 유용한 추가 기능입니다 .

숨김 파일 확장자 표시(Show hidden file-extension)

Cryptolocker 의 진입 경로 역할을 하는 파일 중 하나는 확장자가 ".PDF.EXE"인 파일입니다. 맬웨어 는 .exe 파일을 무해한 (Malware).pdf 로 위장하려고 합니다 . .doc 또는 .txt 파일. 전체 파일 확장자를 볼 수 있는 기능을 활성화하면 의심스러운 파일을 더 쉽게 찾아 처음부터 제거할 수 있습니다. 숨겨진 파일 확장자를 표시하려면 다음을 수행하십시오.

제어판(Control Panel) 을 열고 폴더 (Folder) 옵션(Options) 을 검색합니다 . 보기(View) 탭에서 알려진 파일 형식의 확장명 숨기기 옵션을 선택 취소 합니다(Hide extensions for known file types) .

Click Apply > OK.이제 파일을 확인할 때 파일 이름은 항상 .doc , .pdf , .txt 등과 같은 확장자와 함께 나타납니다 . 이렇게 하면 파일의 실제 확장자를 보는 데 도움이 됩니다.

Disable files running from AppData/LocalAppData folders

Windows 내에서 규칙을 만들고 시행 하거나 일부 침입 방지 소프트웨어 를 사용하여 Cryptolocker 를 비롯한 여러 Ransomware 에서 사용하는 특정 동작을 허용하지 않고 App Data 또는 Local App Data 폴더 에서 실행 파일을 실행합니다 . Cryptolocker Prevention Kit 는 (Cryptolocker Prevention Kit)App Data 및 Local App Data 폴더에서 실행되는 파일을 비활성화하고 Temp 에서 실행 파일이 실행 되지 않도록 그룹 정책(Group Policy) 을 만드는 프로세스를 자동화하는 Third Tier 에서 만든 도구입니다 .다양한 압축 해제 유틸리티의 디렉토리.

애플리케이션 허용 목록(Application whitelisting)

애플리케이션 화이트리스트 는 대부분의 IT 관리자가 승인되지 않은 실행 파일이나 프로그램이 시스템에서 실행되는 것을 방지하기 위해 사용하는 좋은 방법입니다. 이렇게 하면 허용 목록에 포함된 소프트웨어만 시스템에서 실행할 수 있으므로 알 수 없는 실행 파일, 맬웨어 또는 랜섬웨어를 실행할 수 없습니다. 프로그램을 화이트리스트에 추가하는 방법을 참조하십시오 .

SMB1 비활성화(Disable SMB1)

SMB 또는 서버 메시지 블록(Server Message Block) 은 컴퓨터 간에 파일, 프린터 등을 공유하기 위한 네트워크 파일 공유 프로토콜입니다. SMB ( 서버 메시지 블록(Server Message Block) ) 버전 1( SMBv1 ), SMB 버전 2( SMBv2 ) 및 SMB 버전 3( SMBv3 ) 의 세 가지 버전이 있습니다 . 보안상의 이유로 SMB1을 비활성화 하는 것이 좋습니다 .

AppLocker 사용(Use AppLocker)

(Use)Windows 기본 제공 기능인 AppLocker 를 사용 하여 사용자가 Windows 스토어 앱을 설치하거나 실행하지 못하도록 하고 (prevent Users from installing or running Windows Store Apps )실행할 소프트웨어 를 제어합니다 . Cryptolocker 랜섬웨어 감염 가능성을 줄이기 위해 그에 따라 장치를 구성할 수 있습니다 .

다음과 같은 랜섬웨어에서 서명되지 않은 실행 파일을 차단하여 랜섬웨어를 완화하는 데 사용할 수도 있습니다.

- <사용자 프로필>AppDataLocalTemp

- \AppData\Local\Temp\ *

- AppDataLocalTemp**

이 게시물 에서는 AppLocker(create rules with AppLocker) 를 사용하여 실행 파일에 대한 규칙 을 만들고 응용 프로그램을 화이트리스트에 추가하는 방법을 설명합니다 .

EMET 사용(Using EMET)

Enhanced Mitigation Experience Toolkit 은 사이버 공격 및 알려지지 않은 악용으로부터 Windows 컴퓨터를 보호합니다. 메모리 손상 취약점을 악용하는 데 일반적으로 사용되는 악용 기술을 탐지하고 차단합니다. 익스플로잇이 트로이 목마(Trojan) 를 드롭하는 것을 방지 하지만 파일 열기를 클릭하면 도움이 되지 않습니다. 업데이트(UPDATE) : 이 도구는 현재 사용할 수 없습니다. Windows 10 Fall Creators Update 는 EMET 를 (EMET)Windows Defender 의 일부로 포함 하므로 이 OS 사용자는 이를 사용할 필요가 없습니다.

MBR 보호

MBR 필터(MBR Filter) 로 컴퓨터의 마스터 부트 레코드(Master Boot Record) 를 보호하십시오 .

원격 데스크톱 프로토콜 비활성화(Disable Remote Desktop Protocol)

Cryptolocker 맬웨어 를 포함한 대부분의 랜섬웨어(Ransomware) 는 원격 데스크톱에 대한 액세스를 허용 하는 Windows 유틸리티 인 RDP ( 원격 데스크톱 프로토콜(Remote Desktop Protocol) ) 를 통해 대상 컴퓨터에 대한 액세스를 시도합니다 . 따라서 RDP 가 쓸모가 없다고 생각되면 원격 데스크톱을 비활성화 하여 (disable remote desktop)File Coder 및 기타 RDP 악용 으로부터 컴퓨터를 보호하십시오 .

Windows 스크립팅 호스트 비활성화(Disable Windows Scripting Host)

맬웨어(Malware) 및 랜섬웨어 제품군은 종종 WSH 를 사용하여 .js 또는 .jse 파일을 실행하여 컴퓨터를 감염시킵니다. 이 기능을 사용하지 않는 경우 Windows 스크립팅 호스트 를 비활성화하여 안전을 유지할 수 있습니다.

랜섬웨어 예방 또는 제거 도구 사용(Use Ransomware prevention or removal tools)

좋은 무료 안티 랜섬웨어 소프트웨어를(free anti-ransomware software) 사용하십시오 . BitDefender AntiRansomware 및 RansomFree 는 좋은 것들 중 일부입니다. RanSim Ransomware Simulator 를 사용 하여 컴퓨터가 충분히 보호되고 있는지 확인할 수 있습니다.

Kaspersky WindowsUnlocker 는 랜섬웨어가 랜섬웨어에 감염된 레지스트리 를 정리할 수 있으므로 (Registry)랜섬웨어(Ransomware) 가 컴퓨터에 대한 액세스를 완전히 차단하거나 중요한 기능을 선택하기 위한 액세스를 제한 하는 경우에 유용할 수 있습니다 .

랜섬웨어를 식별 할 수 있다면 해당 랜섬웨어 에 사용할 수 있는 랜섬웨어 암호 해독 도구를 사용할 수 있으므로 작업이 조금 더 쉬워질 수 있습니다.(If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.)

다음은 파일 잠금을 해제하는 데 도움이 되는 무료 Ransomware Decryptor 도구 목록입니다.(Ransomware Decryptor Tools)

즉시 인터넷 연결 끊기(Disconnect from the Internet immediately)

파일이 의심되는 경우 파일 암호화가 완료되기 전에 C&C 서버와의 통신을 신속하게 중지하십시오. 이렇게 하려면 암호화 프로세스에 시간이 걸리므로 랜섬웨어(Ransomware) 의 영향을 무효화 할 수는 없지만 피해를 확실히 완화할 수 있으므로 인터넷(Internet) , WiFi 또는 네트워크(Network) 에서 즉시 연결을 끊 습니다.

시스템 복원을 사용하여 알려진 깨끗한 상태로 되돌리기(Use System Restore to get back to a known-clean state)

Windows 시스템에서 시스템 복원이 활성화되어 있다면 시스템 복원 을 알려진 깨끗한 상태로 되돌려 보십시오. 이것은 확실한 방법은 아니지만 어떤 경우에는 도움이 될 수 있습니다.

BIOS 시계를 다시 설정(Set the BIOS clock back)

Cryptolocker 또는 FBI Ransomware 를(Ransomware) 포함한 대부분의 랜섬웨어 는 지불할 수 있는 기한 또는 시간 제한을 제공합니다. 연장하면 복호화 키의 가격이 크게 올라갈 수 있으며 흥정조차 할 수 없습니다. 최소한 시도할 수 있는 것은 BIOS 클록을 마감 시간이 끝나기 전의 시간으로 다시 설정하여 "시계를 두드리는 것"입니다. 더 높은 가격을 지불하는 것을 막을 수 있으므로 모든 트릭이 실패할 때 유일한 리조트입니다. 대부분의 랜섬웨어는 3-8일의 기간을 제공 하며 잠긴 데이터 파일의 잠금을 해제하는 키에 대해 최대 미화 300달러 이상을 요구할 수 있습니다.

랜섬웨어의 표적이 된 그룹은 대부분 미국과 영국에 있지만 지리적 제한은 없습니다. 누구나 이에 영향을 받을 수 있으며 날이 갈수록 점점 더 많은 랜섬웨어 맬웨어가 탐지되고 있습니다. 따라서 Ransomware가 컴퓨터에 침입하는 것을 방지하기 위한 몇 가지 조치를 취하십시오. 이 게시물에서는 Ransomware Attacks & FAQ(Ransomware Attacks & FAQ) (랜섬웨어 공격 및 FAQ) 에 대해 자세히 설명 합니다.

(While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.)

이제 읽어 보세요 (Now read:) : 랜섬웨어 공격 후 해야 할 일(What to do after a Ransomware attack) .

How to protect against and prevent Ransomware attacks & infections

This Ransomware prevention & protection guide tаkes a look at Ransomware prevention and the steps you can take to block & prevent Ransomware, the new malware which making news all around for the wrong reasons.

Time and again we learn about threats, and new variants of malware such as Ransomware that pose a danger to computer users. The ransomware virus locks access to a file or your computer and demands that a ransom be paid to the creator for regaining access, usually allowed via either an anonymous pre-paid cash voucher or Bitcoin. One specific ransomware threat that has managed to attract attention in recent times, is Cryptolocker, apart from FBI ransomware, Crilock & Locker.

The specialty of the ransomware is that it may come on its own (often by email) or by way of a backdoor or downloader, brought along as an additional component. Your computer could get infected with ransomware, when you click on a malicious link in an email, an instant message, a social networking site or in a compromised website – or if you download and open a malicious email attachment. Moreover, like a notorious virus, it may go undetected by most antivirus programs. And even if your antivirus software is able to remove the ransomware, many a time, you will just be left with a bunch of locked files and data!

How to prevent Ransomware

While the situation is worrisome and the outcome is fatal in most cases if you fail to comply with the malware author’s rules – since the encrypted files can be damaged beyond repair – you can take certain preventive measures to keep the problem at bay. You can prevent ransomware encryption! Let us see some of the Ransomware prevention steps you can take. These steps can help you block & prevent Ransomware.

Updated OS & security software

Goes without saying that you use a fully updated modern operating system like Windows 10/8/7, a good antivirus software or an Internet Security Suite and an updated secure browser, and an updated email client. Set your email client to block .exe files.

Malware authors find computer users, who are running outdated versions of OS, to be easy targets. They are known to possess some vulnerabilities which these notorious criminals can exploit to silently get onto your system. So patch or update your software. Use a reputable security suite. It is always advisable to run a program that combines both anti-malware software and a software firewall to help you identify threats or suspicious behavior as malware authors frequently send out new variants, to try to avoid detection. You might want to read this post on Ransomware tricks & Browser behaviors.

Read about Ransomware protection in Windows 10.

Back up your data

You can certainly minimize the damage caused in the case of your machine getting infected with Ransomware by taking regular backups. In fact, Microsoft has gone all out and said that backup is the best defense against Ransomware including Cryptolocker.

Never click on unknown links or download attachments from unknown sources

This is important. Email is a common vector used by Ransomware to get on your computer. So never ever click on any link which you may think looks suspicious. Even if you have a 1% doubt – don’t! The same holds true for attachments too. You can surely download attachments you are expecting from friends, relatives & associates, but be very careful of the mail forwards which you may receive even from your friends. A small rule to remember in such scenarios: If in doubt – DONT! Take a look at the precautions to take when opening email attachments or before clicking on web links.

RansomSaver is a very useful add-in for Microsoft’s Outlook that detects and blocks emails that have ransomware malware files attached to them.

Show hidden file-extension

One file that serves as the entry route for Cryptolocker is the one named with the extension “.PDF.EXE”. Malware like to disguise their .exe files as harmless looking .pdf. .doc or .txt files. If you enable the feature to see the full file extension, it can be easier to spot suspicious files and eliminate them in the first place. To show hidden file extensions, do the following:

Open Control Panel and search for Folder Options. Under the View tab, uncheck the option Hide extensions for known file types.

Click Apply > OK. Now when you check your files, the file names will always appear with their extensions like .doc, .pdf, .txt, etc. This will help you in seeing the real extensions of the files.

Disable files running from AppData/LocalAppData folders

Try to create and enforce rules within Windows, or use some Intrusion Prevention Software, to disallow a particular, notable behavior used by several Ransomware, including Cryptolocker, to run its executable from the App Data or Local App Data folders. The Cryptolocker Prevention Kit is a tool created by Third Tier that automates the process of making a Group Policy to disable files running from the App Data and Local App Data folders, as well as disabling executable files from running from the Temp directory of various unzipping utilities.

Application whitelisting

Application whitelisting is good practice that most IT administrators employ to prevent unauthorized executable files or programs from running on their system. When you do this, only software that you have whitelisted will be allowed to run on your system, as a result of which, unknown executive files, malware or ransomware will just not be able to run. See how to whitelist a program.

Disable SMB1

SMB or Server Message Block is a network file sharing protocol meant for sharing files, printers, etc, between computers. There are three versions – Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3). It is recommended that you disable SMB1 for security reasons.

Use AppLocker

Use Windows built-in feature AppLocker to prevent Users from installing or running Windows Store Apps and to control which software should run. You may configure your device accordingly to reduce the chances of Cryptolocker ransomware infection.

You can also use it to mitigate ransomware by blocking executable not signed, in places ransomware like:

- <users profile>\AppData\Local\Temp

- <users profile>\AppData\Local\Temp\*

- <users profile>\AppData\Local\Temp\*\*

This post will tell you how to create rules with AppLocker to an executable, and whitelist applications.

Using EMET

The Enhanced Mitigation Experience Toolkit protects Windows computers against cyber-attacks & unknown exploits. It detects and blocks exploitation techniques that are commonly used to exploit memory corruption vulnerabilities. It prevents exploits from dropping Trojan, but if you click open a file, it will not be able to help. UPDATE: This tool is not available now. Windows 10 Fall Creators Update will include EMET as a part of Windows Defender, so users of this OS need not use it.

Protect MBR

Protect your computer’s Master Boot Record with MBR Filter.

Disable Remote Desktop Protocol

Most Ransomware, including the Cryptolocker malware, tries to gain access to target machines via Remote Desktop Protocol (RDP), a Windows utility that permits access to your desktop remotely. So, if you find RDP of no use to you, disable remote desktop to protect your machine from File Coder and other RDP exploits.

Disable Windows Scripting Host

Malware and ransomware families often make use of WSH to run .js or .jse files to infect your computer. If you have no use for this feature, you can disable Windows Scripting Host to stay safe.

Use Ransomware prevention or removal tools

Use a good free anti-ransomware software. BitDefender AntiRansomware and RansomFree are some of the good ones. You may use RanSim Ransomware Simulator to check if your computer is sufficiently protected.

Kaspersky WindowsUnlocker can be useful if the Ransomware totally blocks access to your computer or even restrict access to select important functions, as it can clean up a ransomware infected Registry.

If you can identify the ransomware, it can make things a bit easier as you can use the ransomware decryption tools that may be available for that particular ransomware.

Here is a list of free Ransomware Decryptor Tools that can help you unlock files.

Disconnect from the Internet immediately

If you are suspicious about a file, act quickly to stop its communication with the C&C server before it finishes encrypting your files. To do so, simply disconnect yourself from the Internet, WiFi or your Network immediately, because the encryption process takes time so although you cannot nullify the effect of Ransomware, you can certainly mitigate the damage.

Use System Restore to get back to a known-clean state

If you have System Restore enabled on your Windows machine, which I insist that you have, try taking your system back to a known clean state. This is not a fool-proof method, however, in certain cases, it might help.

Set the BIOS clock back

Most Ransomware, including Cryptolocker, or the FBI Ransomware, offer a deadline or a time limit within which you can make the payment. If extended, the price for the decryption key can go up significantly, and – you cannot even bargain. What you can at least try is “beat the clock” by setting the BIOS clock back to a time before the deadline hour window is up. The only resort, when all tricks fail as it can prevent you from paying the higher price. Most ransomware offer you a 3-8 days period and may demand even up to USD 300 or more for the key to unlocking your locked data files.

While most of the targeted groups by Ransomware have been in the US and the UK, there exists no geographical limit. Anyone can be affected by it – and with every passing day, more and more ransomware malware is being detected. So take some steps to prevent Ransomware from getting onto your computer. This post talks a little more about Ransomware Attacks & FAQ.

Now read: What to do after a Ransomware attack.