WIP(Windows Information Protection)는 분류된 파일을 자동으로 보호합니다.

중요한 데이터를 보호하는 것은 항상 모든 운영 체제의 중요한 측면이어야 하며 이는 Microsoft 가 잘 알고 있는 것입니다. 회사는 보안과 관련된 대부분의 문제를 해결하기 위해 Windows 10 으로 훌륭한 일을 해냈 으며 Windows Information Protection 이 그 중 큰 부분을 차지합니다. 이 보호 제품군에는 Windows Information Protection , Azure Information Protection , Microsoft Cloud App Security 등이 포함되어 있다는 점을 지적해야 합니다 .

WIP 라고도 하는 Windows Information Protection 은 민감한 정보 유형 기능을 통해 자동으로 분류된 파일을 보호 (Windows Information Protection)하도록(WIP) 잘 부여되어 있습니다. Windows Defender ATP 를 최대한 활용 하지만 최신 개선 사항은 Windows 10 1903 이상 에서만 사용할 수 있습니다 .

WIP 구성

계속 진행하기 전에 Windows Information Protection(Windows Information Protection) 을 구성하는 방법에 대해 이야기하고 싶습니다 . 그것은 매우 쉽고 요점에 직설적이므로 귀하의 즐거움을 위해 일을 시작하고 실행해 보겠습니다.

좋습니다 . 사용자가 가장 먼저 해야 할 일은 웹 브라우저를 통해 manage.microsoft.com 을 방문하고 (manage.microsoft.com)Windows Intune 관리 계정으로 로그인하는 것입니다. 그런 다음 사용자는 왼쪽에 탐색 창이 표시되고 Policies 라는 옵션을 선택해야 합니다 .

- microsoft.com에 로그인하고 Windows Intune 관리 계정으로 로그인해야 합니다.

- 왼쪽 창에서 정책(Policies) 이라는 옵션을 선택합니다 .

- 창 내에서 사용자에게 정책 추가(Add Policy) 가 표시되어야 합니다 . 클릭하여 진행 해주세요 .(Please)

- 이제 새 정책 (New Policy)만들기(Create) 라는 대화 상자가 표시되고 Windows 를 확장 한 다음 Windows Information Protection 을 선택해야 합니다 .

- 마지막으로 사용자 지정 정책 생성(Create) 및 배포 를 클릭합니다.(Deploy)

- 다음 단계는 정책 만들기를 클릭하는 것입니다.

- 정책 이름을 입력해야 합니다.

- 설명을 입력 하고 원하는 경우 (Enter)앱 규칙(App Rules) 을 지정 합니다.

WIP 구성을 위한 것 입니다. 알 수 있듯이 이 작업은 특히 컴퓨터 주변에서 자신의 길을 아는 사람들에게 매우 쉽습니다.

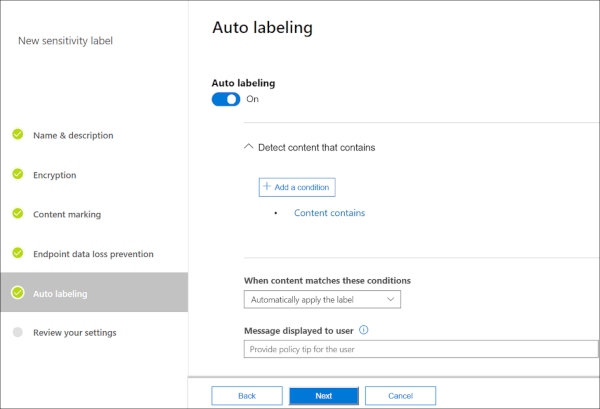

(Protect)Endpoint Data Loss Prevention 으로 민감도 레이블 보호

민감도 레이블 관리와 관련하여 Microsoft 365 규정 준수 센터에서 비교적 쉽게 이 작업을 수행할 수 있습니다.

모르는 사람들을 위해 Windows Defender 는 파일을 추출하여 바이러스나 맬웨어에 감염되었는지 확인할 수 있습니다. 또한 파일에 신용 카드 번호 또는 기타 유형의 중요한 데이터와 같은 민감한 정보가 포함되어 있는지 확인할 수 있습니다.

기본 민감한 정보 유형에는 신용 카드 번호, 전화 번호, 운전 면허증 번호 등이 있습니다. 그러나 여기서 흥미로운 점은 사용자가 원하는 경우 사용자 지정 민감한 정보 유형을 설정할 수 있는 기능입니다.

Windows 정보 보호

사용자가 Windows 10(Windows 10) 끝점 에서 파일을 만들거나 편집할 때마다 Windows Defender ATP 에 의해 평가된 콘텐츠가 즉시 추출됩니다 . 그런 다음 정의된 민감한 정보 유형이 있는지 파일을 확인합니다.

이제 파일에 일치하는 항목이 있으면 Windows Defender ATP 는 끝점 데이터 손실 방지 적용을 진행합니다.

Windows Defender ATP 는 주로 데이터 검색을 위해 설계된 기능인 Microsoft Azure Information Protection 과 통합됩니다 . 또한 최근에 발견된 민감한 데이터 유형을 보고할 수도 있습니다.

민감한 정보 유형을 확인하려는 경우 Microsoft Office 365 규정 준수 를 통한 분류(Classifications) 에서 확인하는 것이 좋습니다 . 모든 기본 중요 정보 유형에는 Microsoft 가 (Microsoft)게시자(Bear) 로 포함되어 있습니다. 사용자 정의 유형의 경우 테넌트 이름에 첨부됩니다.

도움이 되었기를 바랍니다.(Hope this helps.)

Related posts

Windows Defender에서 Ransomware Protection 사용 및 구성

Windows 10의 Exploit Protection에 앱을 추가하거나 제외하는 방법

Windows 10에서 Windows Defender Protection History를 지우는 방법

Windows 10에서 Firewall and Network Protection는 무엇 이며이 섹션을 숨기는 방법

Windows Security에서 사용자가 Exploit Protection을 수정하지 못하게합니다

Windows 10에서 Windows Defender를 수동으로 업데이트하는 방법

Windows 10에서 Windows Defender Periodic Scanning을 활성화하는 방법

Windows 10에서 Tamper Protection을 활성화 또는 비활성화하는 방법

Error 0x800106ba, Windows Defender Application 초기화하지 못했습니다

Fix Windows Defender error 0x8007139f on Windows 11/10

Windows Defender와 Mapped Network 드라이브를 검사하는 방법

File type or Process Exclusion Windows Security에 File type or Process Exclusion를 추가하는 방법

Windows Defender Windows 10에서 자동으로 업데이트되지 않습니다

Fix Windows Defender error code 0x8050800c Windows 11/10에 있습니다

WinDefThreatsView - Set default Windows Defender 위협에 대한 조치

Update Windows Defender Automatic Updates이 비활성화 된 경우

Remove Windows Defender Notification Icon Windows 10

Add Exclusion item to Windows Defender context 메뉴

Windows 10에서 .zip .rar .cab 파일을 스캔하려면 Windows Defender를 구성하십시오

ConfigureDefender로 Windows Security 설정을 즉시 변경하십시오